Сертификат сервера сеанса удаленного рабочего стола Windows Server 2012

Мой Windows Server 2012 в настоящее время, кажется, ушел в отпуск и игнорирует сертификат SSL, который я попросил использовать для подключений к удаленному рабочему столу через

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSGeneralSetting Set SSLCertificateSHA1Hash="cb727b4dca34651444afbd939555e6c65f8434c4"

где cb727b4dca34651444afbd939555e6c65f8434c4 - это отпечаток существующего действительного сертификата SSL, созданного с помощью групповой политики из локального центра сертификации.

Сервер продолжает выдавать самоподписанный сертификат каждый раз, когда я удаляю предыдущий самоподписанный сертификат из хранилища сертификатов "Локальный компьютер -> Удаленный рабочий стол". Информация о соединении RDP продолжает говорить "Идентификация удаленного рабочего стола проверена Kerberos" вместо "проверена сертификатом"

Так что да, это игнорирует настроенную мной групповую политику, а также напрямую через WMI. Выход из

Get-WmiObject -class "Win32_TSGeneralSetting" -Namespace root\cimv2\terminalservices -Filter "TerminalName='RDP-tcp'"

является

__GENUS : 2

__CLASS : Win32_TSGeneralSetting

__SUPERCLASS : Win32_TerminalSetting

__DYNASTY : CIM_ManagedSystemElement

__RELPATH : Win32_TSGeneralSetting.TerminalName="RDP-Tcp"

__PROPERTY_COUNT : 20

__DERIVATION : {Win32_TerminalSetting, CIM_Setting, CIM_ManagedSystemElement}

__SERVER : OVERWATCHD

__NAMESPACE : root\cimv2\terminalservices

__PATH : \\OVERWATCHD\root\cimv2\terminalservices:Win32_TSGeneralSetting.TerminalName="RDP-Tcp"

Caption :

CertificateName : OVERWATCHD.labs.xxx.co.nz

Certificates : {0, 0, 0, 0...}

Comment :

Description :

InstallDate :

MinEncryptionLevel : 3

Name :

PolicySourceMinEncryptionLevel : 1

PolicySourceSecurityLayer : 1

PolicySourceUserAuthenticationRequired : 1

SecurityLayer : 2

SSLCertificateSHA1Hash : CB727B4DCA34651444AFBD939555E6C65F8434C4

SSLCertificateSHA1HashType : 2

Status :

TerminalName : RDP-Tcp

TerminalProtocol : Microsoft RDP 8.0

Transport : tcp

UserAuthenticationRequired : 0

WindowsAuthentication : 0

PSComputerName : OVERWATCHD

Это работало месяц назад. Любые идеи, как я могу решить эту проблему? Журналы событий Windows, кажется, не дают много информации. Если бы только был флаг отладки / подробностей, который я мог бы установить.

1 ответ

Вам не нужно удалять самоподписанный сертификат, чтобы Windows использовала сертификат, сгенерированный ЦС. Возможно, Windows нужен самоподписанный сертификат и для других вещей, не связанных с RDP.

Какую групповую политику вы используете для создания сертификата? Это правила автоматической регистрации? Вы убедились, что сертификат, на отпечаток которого вы ссылаетесь, действительно существует в целевой системе в хранилище локального компьютера?

Если он работал месяц назад, а не сейчас, возможно, сертификат был продлен? Если это так, у него будет новое значение отпечатка.

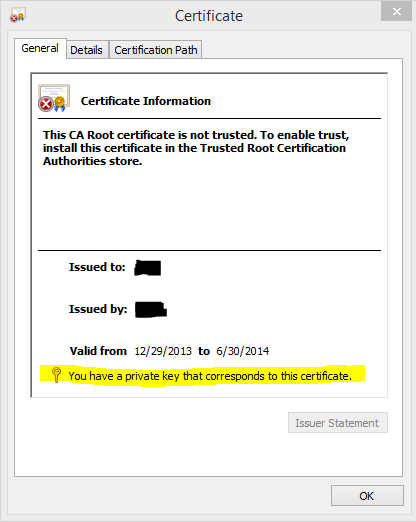

Если имеется правильный сертификат, вы также должны проверить, что он имеет действительный закрытый ключ. В оснастке "Сертификаты" будет маленький значок ключа поверх обычного значка сертификата. Было бы также сказать, что в окне сведений о сертификате похож на этот скриншот: