Политика контроля доступа AD FS для разрешения определенных групп и требования MFA

Мы используем локальный сервер AD FS (в настоящее время на Windows Server 2019) с несколькими приложениями «проверенной стороны». Он подключен к локальной Active Directory, которая, в свою очередь, синхронизируется с арендатором Azure AD/Entra, имеющим лицензию на поддержку MFA.

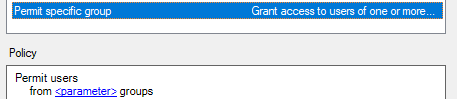

Большинство приложений проверяющей стороны, настроенных в AD FS, имеют требование MFA, но для некоторых из них мне не удалось заставить политики работать так, как нам нужно. А именно, у нас есть политика контроля доступа для этих RP, которая разрешает аутентификацию только в том случае, если вы состоите в определенных группах:

Изображение выше представляет собой общий шаблон политики, но для фактической политики RP оно заполнено несколькими группами, и нам нужно иметь возможность таким образом ограничивать доступ. Если мы используем эту политику, то это потому, что само приложение поставщика будет просто доверять токену аутентификации и утверждениям и потенциально предоставлять доступ к приложению, которое пользователь не сможет использовать.

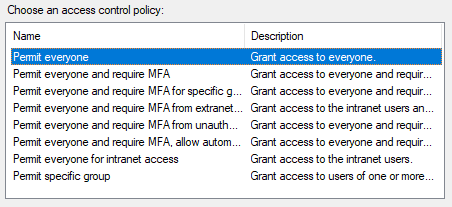

Я хочу добавить требование MFA для этих приложений. Однако в политике нет опции «Разрешить конкретную группу и потребовать MFA» или, что еще лучше, «Разрешить конкретную группу и потребовать MFA для конкретной группы» (имея в виду, что пользователи могут принадлежать более чем к одной группе), поэтому я могу подключить пользователей в разумном темпе.

Для других проверяющих сторон мы можем использовать либо «Разрешить всем и требовать MFA», либо «Разрешить всем и требовать MFA для определенных групп» (если мы все еще принимаем людей или существуют исключения MFA), но здесь это не сработает, потому что в конечном итоге разрешит доступ людям, которым его не следует иметь.

Как я могу это сделать?

До сих пор изменения в этой области происходили достаточно редко. Я считаю, что более эффективно использовать графический интерфейс, но я надеюсь, что есть способ использовать PowerShell или аналогичный вариант для достижения этой цели.

1 ответ

Оказывается я слепой, а политики можно определять в графическом интерфейсе. Политики контроля доступа находятся на том же уровне, что и проверяющие стороны.

Поскольку мы являемся университетом, я могу в конечном итоге также добавить специальную политику, использующую местоположение (на самом деле: IP-адрес), чтобы я мог освободить компьютеры наших классов от необходимости использовать MFA для доступа к платформе Canvas LMS, поскольку это было неудобно и разочарование для преподавателей.

Однако мне все еще не хватает одной из политик, которые я хочу. Я не смог найти способ использовать графический интерфейс или Powershell + XML-файл метаданных для создания более сложной политики, где разрешена только определенная группа, а для принудительного применения MFA используется другая группа. Я бы определенно проголосовал за и принял другой ответ, показывающий, как это сделать.