Существует ли (криминалистический) способ составить список прошлых событий/действий определенной вредоносной программы *.exe (PUP-Proxygate, возможно, трояна)?

На ПК с Win 10 есть папка с подозрительными *.exe-файлами и существуют (внешние) протоколы потенциально противоправных действий , исходивших с этого ПК в определенный момент в прошлом. Первым подозрительным действием был сетевой трафик на IP-адрес воронки , типичный для трояна Hupigon , вторым (несколько дней спустя) была публикация попытки мошенничества на платформе интернет-торговли.

Компьютер, о котором идет речь, был выключен путем простого выдергивания кабеля питания вскоре после того, как было замечено второе действие.

Вскоре после этого компьютер был конфискован местными властями (которых о второй акции уведомила потенциальная жертва аферы).

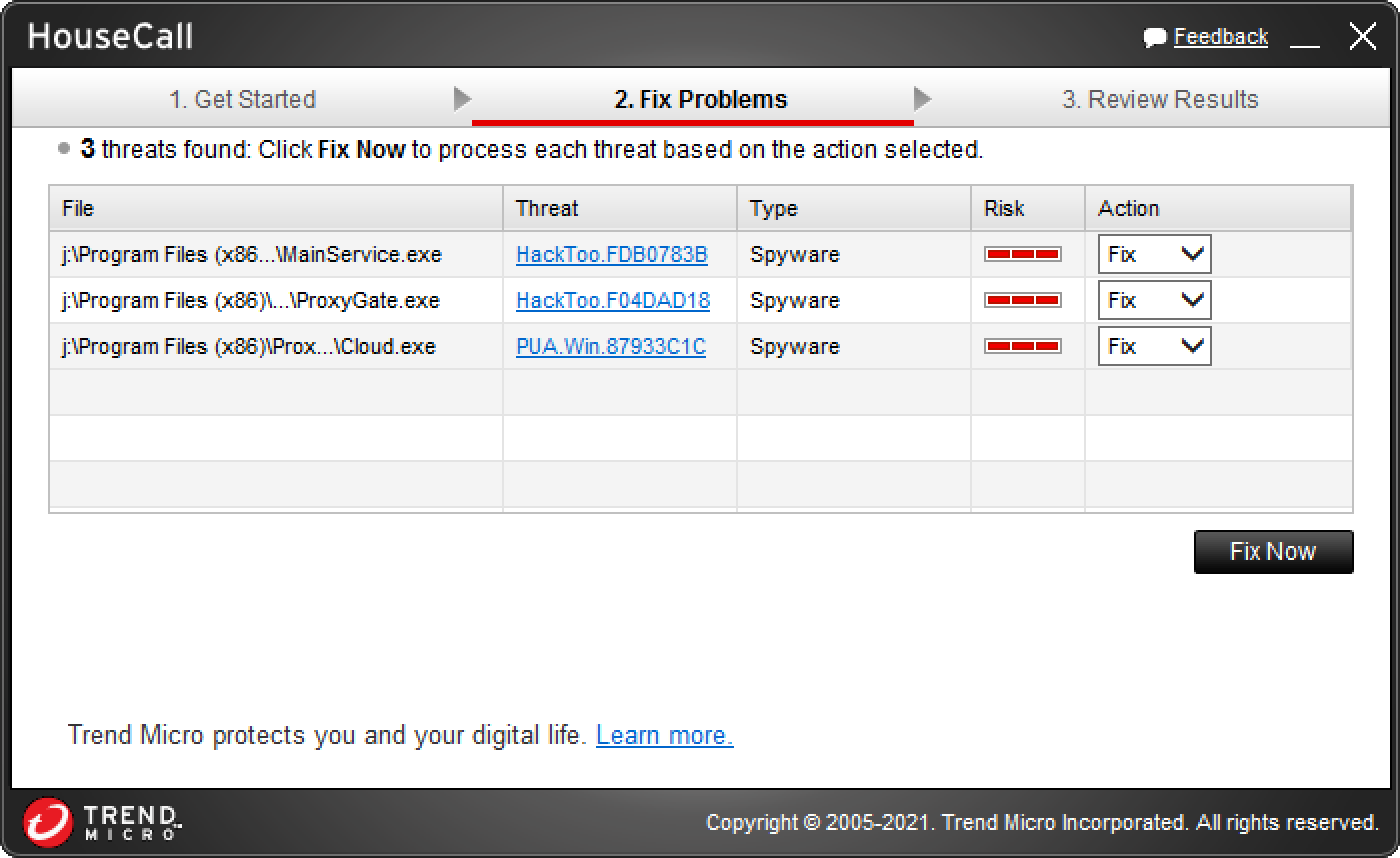

Существует загрузочный образ ПК, который был извлечен с диска C: после принудительного завершения работы. Образ уже был загружен на аналогичный компьютер. Сканирование Trendmicro AV и последующая проверка Virustotal выявили ( только ) следующее.

Результат сканирования Trendmicro AV:

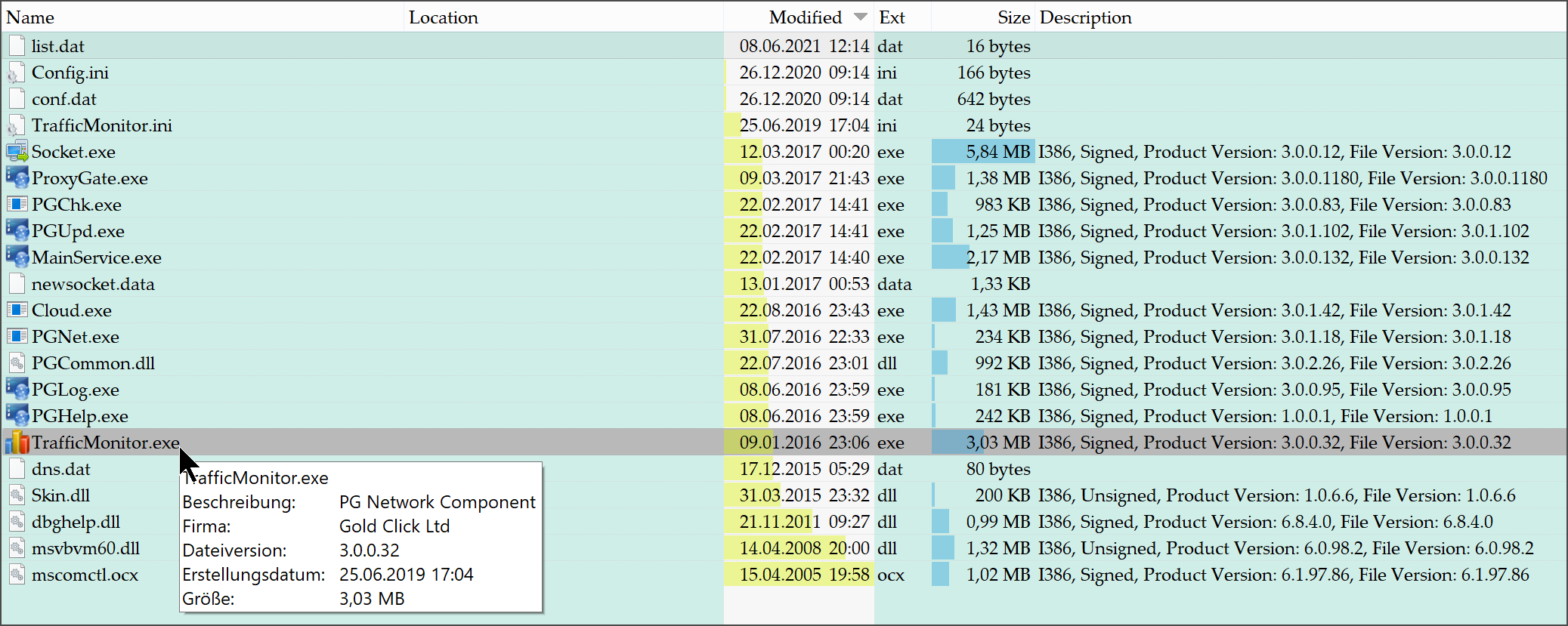

Папка "Proxygate" с исполняемыми файлами:

Что такое PUP-Proxygate («Потенциально нежелательная программа»)

Как я заразился рекламным ПО ProxyGate

Интернет-архив http://proxygate.net

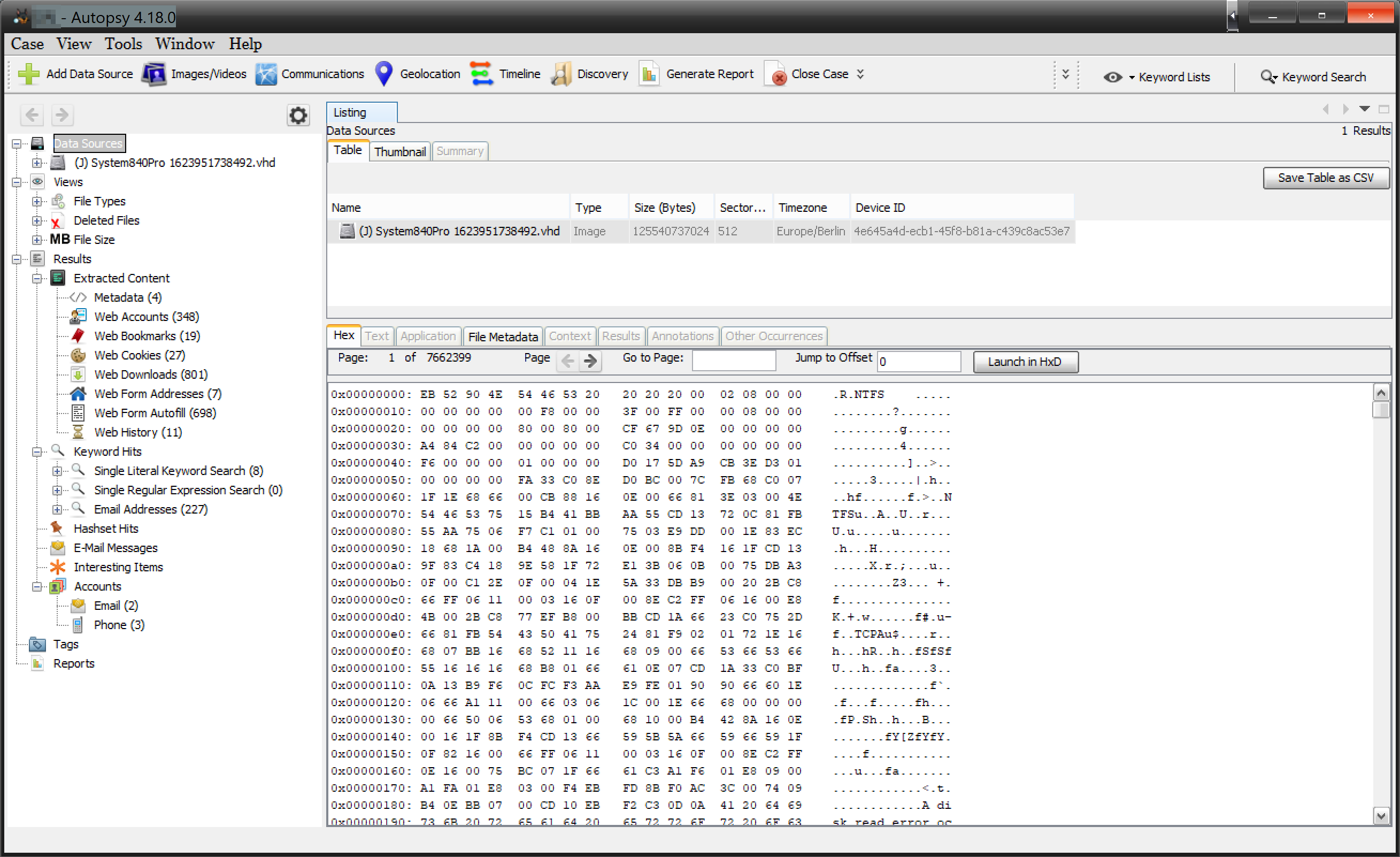

Кроме того, я выполнил полное сканирование системы образа системного диска рассматриваемого ПК с помощью Autopsy/The Sleuth Kit . Однако у меня нет опыта дальнейшего анализа с использованием аутопсии, и мне нужна помощь, с чего начать:

У меня есть следующий список идентификаторов событий , которые, по мнению некоторых компаний, занимающихся антивирусной безопасностью, следует проверить в средстве просмотра событий в разделе «События безопасности»:

1006, 1007, 1125, 4624, 4625, 4634, 4648, 4670, 4672, 4672, 4688, 4704, 4720, 4722, 4725, 4726, 4728, 4731, 4732, 4733, 4735, 4740, 4756, 4765, 4766, 4767, 4776, 4781, 4782, 4793, 5376, 5377

Есть ли другой способ узнать, был ли какой-либо из подозрительных exe-файлов каким-либо образом активен в это время, и если да, то что он делал (например, открывал файлы, получал доступ к интернет-адресам и т. д.)?

Альтернативно, есть ли способ увидеть какие-либо действия любой программы в определенное время (кроме поиска в средстве просмотра событий)?

1 ответ

Если вам нужно спросить... то, вероятно, этого будет недостаточно для ответа на интересные вопросы:

- дополнительные системы скомпрометированы?

- как и когда произошел первоначальный компромисс, до того события, которое вызвало у вас подозрения?

Конечно, существуют способы настроить системы так, чтобы они передавали достаточное количество соответствующих событий в безопасное место (таким образом, что журналы не могут быть изменены задним числом), обычно с использованием чего-то вроде sysmon.

Если у вас этого не было в предполагаемый момент, все равно есть вероятность, что о самой затронутой системе есть какое-то количество полезных данных. В зависимости от вашей среды, навыков и намерений злоумышленника лучшим выбором может быть один из следующих вариантов:

- выключение машины, чтобы предотвратить уничтожение или

- не отключайте машину, чтобы предотвратить уничтожение доказательств.

Трудное решение, которое лучше всего принять судебно-медицинскому эксперту. В любом случае вы, возможно, захотите заключить контракт, потому что, когда вы узнаете больше подробностей об этом инциденте, он, вероятно, потребует процедур или навыков, к которым вы, возможно, не привыкли .