Безопасно ли разрешить входящий трафик 0.0.0.0/0 в группе безопасности EC2?

Я создал экземпляр EC2 на AWS, и мне была назначена «группа безопасности» по умолчанию. Я понимаю, что это действует как виртуальный брандмауэр для моего сервера.

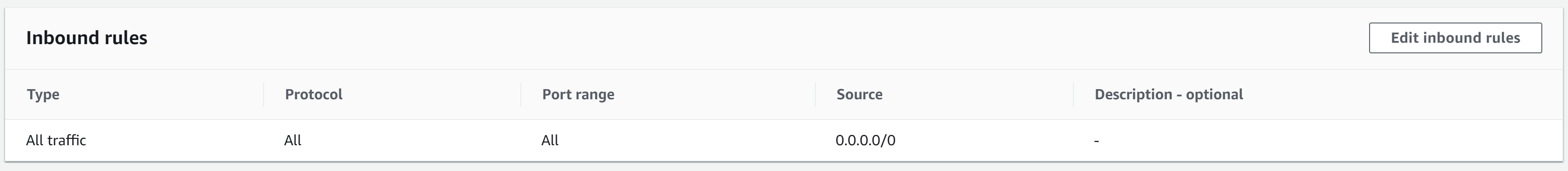

У меня возникли проблемы с подключением к этому экземпляру EC2 с помощью SSH, и оказалось, что проблема не в настройке «Источника» на0.0.0.0/0в «Правилах для входящего трафика» группы безопасности, как показано на рисунке ниже.

Безопасно ли хранить это так или мне следует ограничить источник IP-адресом моей домашней сети?

Никто не сможет подключиться к моему экземпляру EC2 по протоколу SSH без файла *.pem, верно?

2 ответа

Принцип работы безопасности не является бинарным. Ваши экземпляры никогда не бывают «безопасными».

Существуют сотни/тысячи векторов атак, и вы принимаете экономически выгодные решения, чтобы обеспечить защиту от некоторых из этих векторов. Полная защита от них всех обходится непомерно дорого.

В вашей ситуации ваша система может иметь уязвимость в любой службе/приложении, которая прослушивает сетевой интерфейс, например, вызывая утечку данных.

Вы открыли все порты TCP и UDP. Достаточно иметь TCP/22, если вы хотите использовать этот *.pem и любой другой порт, который вам нужен.

Даже OpenSSH может иметь уязвимость. Следовательно, да, лучше использовать только диапазон IP-адресов вашей домашней сети.

Чем более строгими вы будете в своих правилах, тем лучше.

Стоит отметить, что некоторые домашние интернет-провайдеры будут использовать динамические адреса. Если в какой-то момент вы обнаружите, что не можете подключиться к своему экземпляру, сначала проверьте это.