Расширенная поддержка облачной службы Azure — применение правил фильтрации IP-адресов.

Я настраиваю облачную службу Azure (расширенная поддержка). Часть требований заключается в применении определенных правил IP-безопасности, например, RDP только из белого списка адресов и некоторых других. Раньше я использовал группы сетевой безопасности для отдельных виртуальных машин, однако, похоже, это не работает для облачной службы (расширенная поддержка).

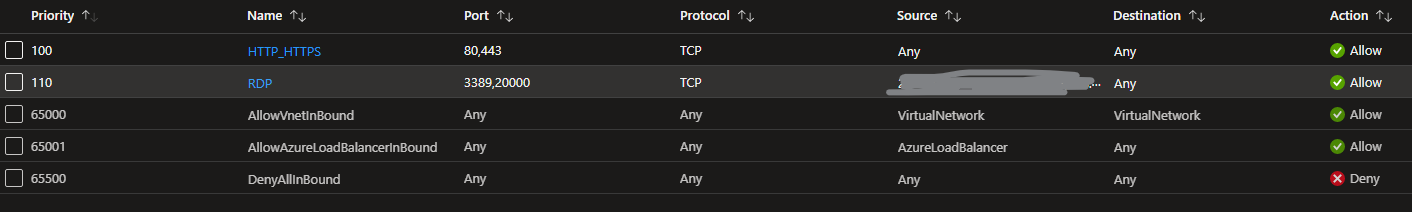

В частности, я связал группу сетевой безопасности с подсетью в виртуальной сети, из которой экземпляры ролей получают свои адреса, но правила этой группы безопасности, похоже, не соблюдаются. Например, мои входящие правила выглядят так:

(заштрихованные источники содержат разрешенные 2 IP-адреса). Тем не менее, я могу подключиться к RDP с любого другого IP-адреса через Интернет.

Итак, вопрос в том, как применить правила IP-безопасности в облачной службе? Будь то NSG или что-то еще.

1 ответ

Облачные службы представляют собой «классические» ресурсы и используют классическую виртуальную сеть и классические группы безопасности сети. Вам необходимо убедиться, что вы создали «классический» nsg и применили его к нужной виртуальной сети.

Изменить: вы правы, это должно поддерживать ARM NSG. То, что вы перечислили на диаграмме, выглядит правильно с точки зрения ГЯП. Мне интересно, разрешает ли правило разрешения для балансировщика нагрузки Azure этот трафик, учитывая, что трафик RDP к облачным службам передается через балансировщик нагрузки. Можете ли вы попробовать настроить свою группу безопасности сети, как описано здесь, и посмотреть, поможет ли это?