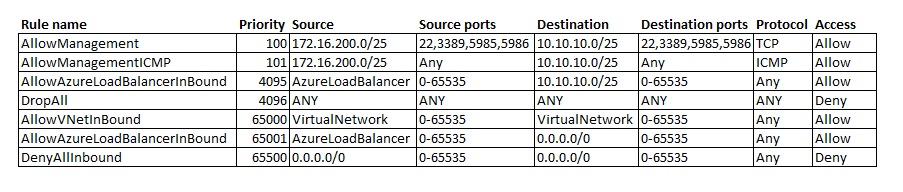

В группе безопасности сети Azure запрещается ли весь трафик перед применением правил «AllowVnetInbound» и «AllowAzureLoadBalancerInbound»?

Этот набор входящих правил группы сетевой безопасности Azure взят из блога с передовыми практиками.

Я понимаю, что это означает, что сетевой трафик не может пройти правило «DropAll» и достичь правила «AllowVNetInbound». Я правильно это понимаю?

Я могу представить несколько случаев, когда вам может потребоваться запретить весь входящий трафик из виртуальной сети, но я не могу себе представить, почему это можно считать лучшей практикой. (Я понимаю, что лучшая практика означает всегда делать это, если нет серьезной веской причины не делать этого .) Что мне здесь не хватает?

1 ответ

Единственная реальная причина сделать это — если вы хотите убедиться, что полностью контролируете правила, регулирующие поток трафика, и не используете по умолчанию встроенные правила. В показанном вами сценарии трафик внутри виртуальной сети не разрешен, так как правило «AllowVnetInboundTraffic» заблокировано. Затем вам потребуется явно определить все правила, которые вы хотите разрешить трафику между компьютерами в одной и той же (или одноранговой) виртуальной сети, если вы применяете это правило к подсети.