Watchguard L2TP через IPsec сквозной

Я пытаюсь подключиться к серверу VPN (L2TP через IPsec) через устройство WatchGuard XTM 505 (а не к нему).

У меня есть VPN-сервер, настроенный за брандмауэром на NAT 1-к-1, и другие протоколы (например, трафик HTTP) перенаправляются на этот сервер просто отлично. Кроме того, VPN-соединения с машиной отлично работают из-за брандмауэра (то есть из локальной сети).

Я сделал "Включено и доступно" следующие политики для VPN-сервера:

- L2TP (открывает UDP 1701)

- IPsec (открывает UDP 500, UDP 4500, AH и ESP)

- PPTP (открывает TCP 1723 и GRE)

Тем не менее, при подключении извне я вижу следующие журналы с консоли XTM:

2011-12-27 16:24:08 iked ******** RECV an IKE packet at 1.2.3.4:500(socket=11 ifIndex=4) from Peer 123.123.123.123:48165 ******** Debug

2011-12-27 16:24:08 iked IkeFindIsakmpPolicy: --> Debug

2011-12-27 16:24:08 iked Failed to find phase 1 policy for peer IP 123.123.123.123 Debug

2011-12-27 16:24:08 iked IkeFindIsakmpPolicy: <-- Debug

2011-12-27 16:24:08 iked ike_process_pkt : IkeFindIsakmpPolicy failed Debug

Таким образом, кажется, что Firebox не перенаправляет этот трафик на NAT 1-к-1, как это должно быть; скорее, он пытается действовать как сам сервер VPN, перехватывая IKE-запрос (но терпящий неудачу, потому что я не настроил его для VPN).

Что мне не хватает? Существуют ли какие-либо настройки для принудительной пересылки брандмауэром попыток VPN-подключения по NAT? Нужно ли предварительно настраивать туннель между брандмауэром и сервером VPN? Возможно, мне нужно добавить какой-нибудь статический маршрут?

2 ответа

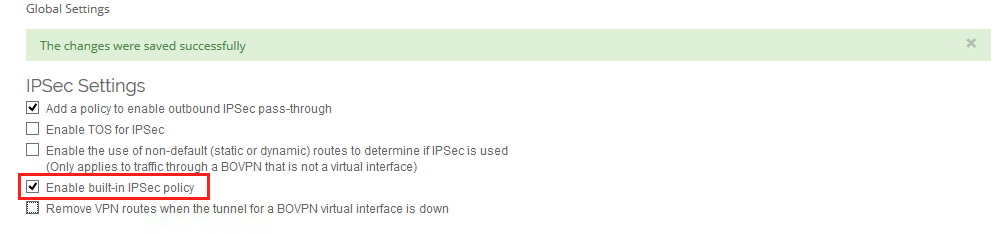

В VPN -> Настройки VPN есть опция передачи IPSec, которая должна быть включена:

Похоже, что WatchGuard намеревается использовать это для исходящих VPN-подключений IPSec (от клиентов локальной сети до конечных точек глобальной сети). Чтобы это работало для входящих соединений, как минимум, вам нужно будет изменить автоматически сгенерированные правила IPSec, чтобы разрешить входящие соединения вместо или в дополнение к исходящим соединениям.

Я также предложил бы установить NAT на основе политик в вашем правиле IKE для UDP-порта 500.

Ссылка: Руководство WSM

Я знаю, что это очень старая тема и, вероятно, она уже решена, но если вы используете старую топку T30/T50 и все еще испытываете проблему с подключением L2TP, попробуйте следующее:

- Перейдите в глобальные настройки VPN на панели управления.

- Снимите флажок «Включить встроенную политику IPSec».

Если все остальное настроено правильно, это должно помочь.