Настройте ipsec vpn туннель (сеть к сети с IKE с предварительным ключом) на Centos 6 с openswan

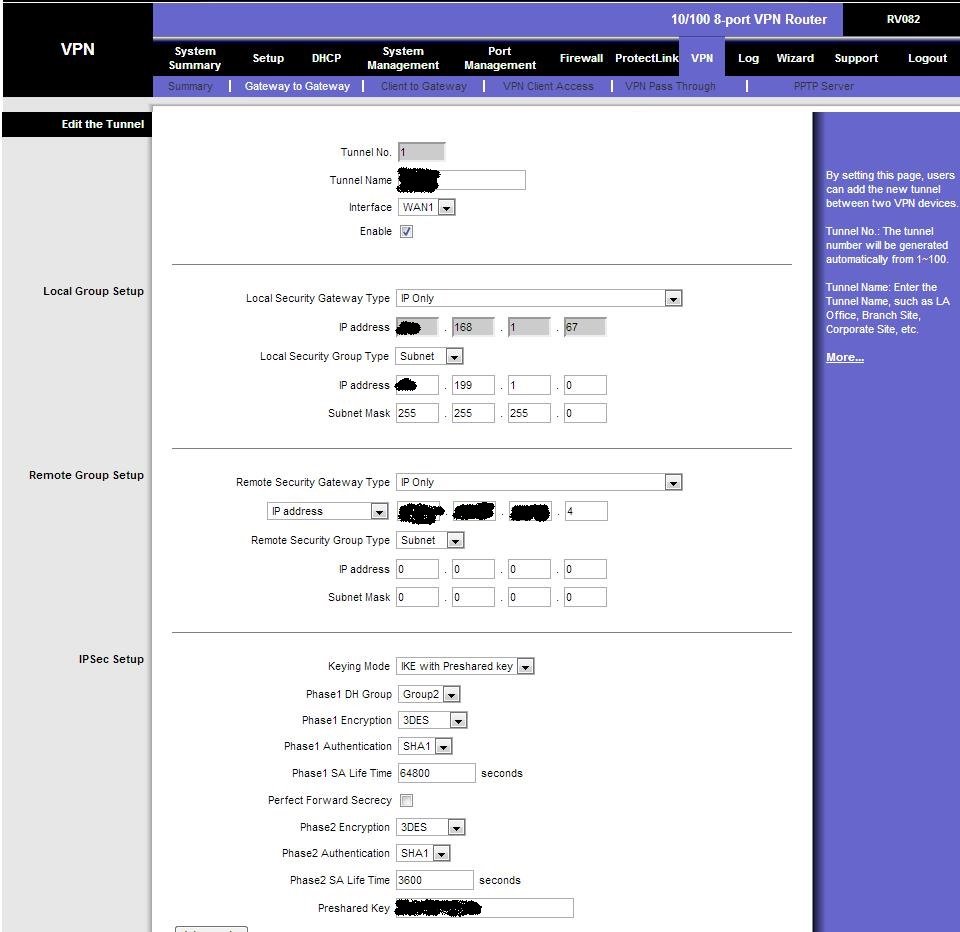

У меня маршрутизатор Cisco Linksys, настроенный как шлюз VPN (сеть к сети):

Теперь я хочу настроить ipsec VPN аналогично на Centos 6 с openswan. Я искал в интернете, но не повезло (есть некоторые учебники, но они не похожи на мою ситуацию или устарели для ipsec-tools и centos 4). Чтение человека peges для openswan вызывает у меня только головную боль (). На удаленном сайте есть какое-то контрольно-пропускное устройство (все, что я знаю о конфигурации, это скриншот с панели Linksys с уже настроенным туннелем vpn).

Я не гугл хакер, но знаю, как его использовать, и, возможно, есть какое-то руководство, которое поможет мне, но я так и не нашел его сам.

Я уже установил openswan, но если есть какое-либо лучшее программное обеспечение и решение (на Centos), я не против использовать его.

РЕДАКТИРОВАТЬ 1: После прочтения Анхуэра MadHatter я начал комбинировать с различными конфигурациями... и я заблудился... Я думаю, что дал небольшое количество информации.

Итак, сначала скриншот из Linksys Manager VPN gatwey на сайт gatey:

В разделе Настройка локальной группы: Ip в серых полях (IP-адрес d.168.1.67) - это ip, который, по моему мнению, Linksys получает из Checkpoint на дальней стороне, изменить этот параметр невозможно. Далее идет IP-адрес (e.199.1.0/24) в белых полях, то есть моя локальная сеть.

В разделе Настройка удаленной группы: IP-адрес abc4 является публичным IP-адресом Checkpoint на дальней стороне.

В третьем разделе находятся параметры туннельного соединения ipsec.

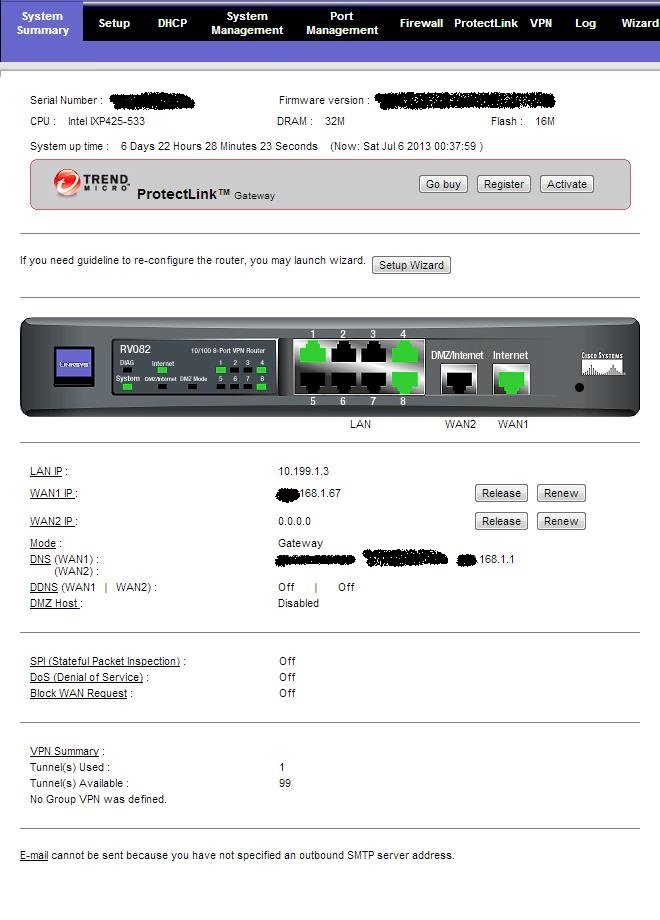

Это второй экран, который я не уверен, что это важно, но я все равно вставляю его:

WAN1 ip - это то, что мне дает одна контрольная точка. LAN - это простой адрес Linksys в локальной сети.

С этими экранами и ответом Mad я пишу эту конфигурацию ipsec в /etc/ipsec.conf:

# /etc/ipsec.conf - файл конфигурации Openswan IPsec

#

# Руководство: ipsec.conf.5

#

# Пожалуйста, поместите свои собственные файлы конфигурации в /etc/ipsec.d/, заканчивающийся на.conf

#

#version 2.0 # соответствует второй версии спецификации ipsec.conf

# базовая конфигурация

настройка конфигурации

# Контроль отладки: "none" для (почти) none, "all" для лотов.

# klipsdebug= нет

# plutodebug="контроль парсинга"

# # Для Red Hat Enterprise Linux и Fedora оставьте protostack=netkey

# protostack=netkey

# nat_traversal= да

# virtual_private=

ае = выкл

# Включите это, если вы видите "не удалось найти ни одного доступного работника"

# nhelpers=0

# версия 2.0

Conn Linksys-1

# Левая конечная точка, подсеть позади нее, следующий переход к правой

keyingtries=0

влево =abc4

#leftsubnet=abc4/32 (я должен поставить здесь d.168.1.67/32???)

leftnexthop=%defaultroute

# Правая конечная точка, подсеть за ней, следующий переход влево

право =d.168.1.67

rightsubnet=e.199.1.0/24

Тип = туннель

authby= секрет

# AUTH = особ

keylife=59m

ikelifetime=59m

# Особ =3des-MD5-96

Пл = нет

# Компресс = нет

# Keyexchange= икэ

авто = старт

# Вы можете поместить свой файл конфигурации (.conf) в "/etc/ipsec.d/" и раскомментировать это.

include /etc/ipsec.d/*.conf

И секретный файл /etc/ipsec.secret

д.168.1.67 abc4: PSK "secretPSK"

Я полностью не понимаю эту конфигурацию, несмотря на усилия MadHatter.

EDIT2: Журналы из /var/log/messages после запуска ipsec:

5 июля, 10:58:52 router-progr ipsec_starter[27724]: не удалось открыть, включить имя файла: '/etc/ipsec.d/*.conf' (попытался и) 5 июля, 10:58:52 router-progr ipsec_starter[27725]: не удалось открыть, включить имя файла: '/etc/ipsec.d/*.conf' (попытался и) 5 июля, 10:58:52 router-progr ipsec_setup: запуск Openswan IPsec 2.6.32... 5 июля 10:58:52 router-progr ipsec_setup: использование KLIPS/ устаревшего стека 5 июля, 10:58:52 ядро router-progr: padlock: VIA PadLock не обнаружен. 5 июля, 10:58:52 ядро router-progr: padlock: не найден VIA PadLock Hash Engine. 5 июля, 10:58:52 ядро router-progr: инструкции Intel AES-NI не обнаружены. 5 июля, 10:58:52 ядро router-progr: padlock: VIA PadLock не обнаружен. 5 июля, 10:58:52 router-progr ipsec_setup: при запросе поддержки KLIPS не найдено, отчаянно возвращаясь к netkey 5 июля, 10:58:52 ядро router-progr: NET: семейство зарегистрированных протоколов 15 5 июля, 10:58:52 router-progr ipsec_setup: найдена поддержка NETKEY. Используйте protostack = netkey в /etc/ipsec.conf, чтобы избежать попыток использовать KLIPS. Попытка продолжить с NETKEY 5 июля 10:58:52 router-progr ipsec_setup: использование стека NETKEY(XFRM) 5 июля, 10:58:52 ядро router-progr: padlock: VIA PadLock не обнаружен. 5 июля, 10:58:52 ядро router-progr: padlock: не найден VIA PadLock Hash Engine. 5 июля, 10:58:52 ядро router-progr: инструкции Intel AES-NI не обнаружены. 5 июля, 10:58:52 ядро router-progr: padlock: VIA PadLock не обнаружен. 5 июля, 10:58:52 router-progr ipsec_setup: не удалось открыть, включить имя файла: '/etc/ipsec.d/*.conf' (пробовал и) 5 июля, 10:58:52 router-progr ipsec_starter[27810]: не удалось открыть, включить имя файла: '/etc/ipsec.d/*.conf' (попытался и) 5 июля, 10:58:52 router-progr ipsec_setup: /usr/libexec/ipsec/addconn Режим non-fips установлен в /proc/sys/crypto/fips_enabled 5 июля 10:58:53 router-progr ipsec_setup: ...Openswan IPsec запущен 5 июля 10:58:53 router-progr ipsec__plutorun: настройка ipsec.d в /etc/ipsec.d 5 июля, 10:58:53 роутер-прогр: настройка ipsec.d на /etc/ipsec.d 5 июля, 10:58:53 router-progr ipsec__plutorun: не удалось открыть, включить имя файла: '/etc/ipsec.d/*.conf' (пробовал и) 5 июля, 10:58:53 router-progr ipsec_starter[27821]: не удалось открыть, включить имя файла: '/etc/ipsec.d/*.conf' (попытался и) 5 июля, 10:58:53 router-progr ipsec__plutorun: /usr/libexec/ipsec/addconn Режим non-fips установлен в /proc/sys/crypto/fips_enabled 5 июля, 10:58:53 router-progr ipsec__plutorun: не удалось открыть, включить имя файла: '/etc/ipsec.d/*.conf' (пробовал и) 5 июля, 10:58:53 router-progr ipsec_starter[27822]: не удалось открыть, включить имя файла: '/etc/ipsec.d/*.conf' (попытался и) 5 июля, 10:58:53 router-progr ipsec__plutorun: /usr/libexec/ipsec/addconn Режим non-fips установлен в /proc/sys/crypto/fips_enabled 5 июля, 10:58:53 router-progr ipsec__plutorun: не удалось открыть, включить имя файла: '/etc/ipsec.d/*.conf' (пробовал и) 5 июля, 10:58:53 router-progr ipsec_starter[27826]: не удалось открыть, включить имя файла: '/etc/ipsec.d/*.conf' (попытался и) 5 июля, 10:58:53 router-progr ipsec__plutorun: /usr/libexec/ipsec/addconn Режим non-fips установлен в /proc/sys/crypto/fips_enabled 5 июля, 10:58:53 router-progr ipsec__plutorun: 023 несоответствия семейства адресов в этом соединении =2 host=2/nexthop=0 5 июля, 10:58:53 router-progr ipsec__plutorun: 037 попытка загрузить неполное соединение 5 июля, 10:58:53 router-progr ipsec__plutorun: 003 нет секретов, совпадает имя файла "/etc/ipsec.d/*.secrets" 5 июля, 10:58:53 router-progr ipsec__plutorun: 021 нет соединения с именем "linksys-1" 5 июля 10:58:53 router-progr ipsec__plutorun: 000 инициирует все соединения с псевдонимом ='linksys-1' 5 июля, 10:58:53 router-progr ipsec__plutorun: 021 нет соединения с именем "linksys-1"

1 ответ

Чтобы сделать это с OpenS/WAN, вы хотите что-то вроде этого в /etc/ipsec.conf:

conn linksys-1

# Left endpoint, subnet behind it, next hop toward right

keyingtries=0

left=a.b.c.4

leftsubnet=a.b.c.4/32

leftnexthop=%defaultroute

# Right endpoint, subnet behind it, next hop toward left

right=d.168.1.67

rightsubnet=e.199.1.0/24

type=tunnel

authby=secret

#auth=esp

keylife=59m

ikelifetime=59m

#esp=3des-md5-96

pfs=no

#compress=no

#keyexchange=ike

auto=start

и как-то так в /etc/ipsec.secrets:

a.b.c.4 d.168.1.67: PSK "secret-goes-here"

Это при условии, что внешний IP-адрес Linksys d.168.1.67что сеть за этим стоит e.199.1.0/24, что публичный IP-адрес системы C6 a.b.c.4и что он только хочет, чтобы он направился вниз по туннелю.

Не забудьте не совершить элементарную ошибку при тестировании туннеля, выполнив эхо-тестирование ссылки на систему C6. Сам линксис не включен в туннель; только трафик к хостам внутри e.199.1.0/24 сеть будет должным образом зашифрована и туннелирована.

Это не должно быть полное руководство, но, надеюсь, оно даст вам точку, с которой нужно начать, это немного дальше, чем чистый холст.

Изменить: почему вы показали конфигурацию linksys, если вы хотите подключить блок C6 к контрольной точке? Хотите заменить линксис на коробку С6? Если так, то то, что я написал, все еще применимо, просто замените IP-адреса соответственно; по существу, left ваш IP-адрес, leftsubnet сеть на вашем конце (вероятно, опять то же самое, с /32 прилагается), right адрес дальнего конца, и rightsubnet маршрутизируемый (часто частный) сетевой блок на дальнем конце. Два адреса, left а также rightдолжен появиться в ipsec.secrets файл.

Если вы не заменяете linksys, а дополнительно настраиваете блок C6, вам также потребуется перенастроить блок контрольных точек, и это выходит за рамки этого ответа.