Azure NSG не разрешает трафик

У меня странная проблема. У меня есть сервер Windows в Azure, на котором я установил Splunk, и я не могу получить доступ к веб-интерфейсу.

Я создал его из шаблона по умолчанию, и я удалил его и попытался воссоздать его. Я сделал правило NSG, чтобы разрешить порт 8000 из публичных IP-адресов моих работ. Я разрешил порт 8000 через брандмауэр Windows. Я могу добраться до разрозненного веб-интерфейса локально на виртуальной машине. Он прослушивает 0.0.0.0:8000 и другие сплинк-порты по умолчанию, проверенные с помощью netstat -ano,

Вещи, которые я пробовал:

- Разрешить весь трафик с моего рабочего IP на ВМ.

- Свяжите сервер Spunk только с адресом 10.0.0.4.

- Отключите службу spunkd и запустите сайт IIS на порту 8000. IIS работает на порту 80, но не на порту 8000.

- Применяется NSG к подсети.

- Проверен порт с telnet и test-connection, который не получил ответа.

- Снято ограничение IP для входящих правил NSG.

PS C:\Users\sreadmin> netstat -ant | findstr 80

TCP 0.0.0.0:80 0.0.0.0:0 LISTENING InHost

TCP 0.0.0.0:8000 0.0.0.0:0 LISTENING InHost

TCP 0.0.0.0:8089 0.0.0.0:0 LISTENING InHost

TCP 10.0.0.4:49719 168.63.129.16:80 ESTABLISHED InHost

TCP 10.0.0.4:49722 168.63.129.16:80 ESTABLISHED InHost

TCP 10.0.0.4:50179 168.63.129.16:80 TIME_WAIT InHost

TCP 127.0.0.1:8065 0.0.0.0:0 LISTENING InHost

TCP [::]:8000 [::]:0 LISTENING InHost

UDP [fe80::d481:9b75:f30d:9b31%5]:1900 *:*

UDP [fe80::d481:9b75:f30d:9b31%5]:61131 *:*

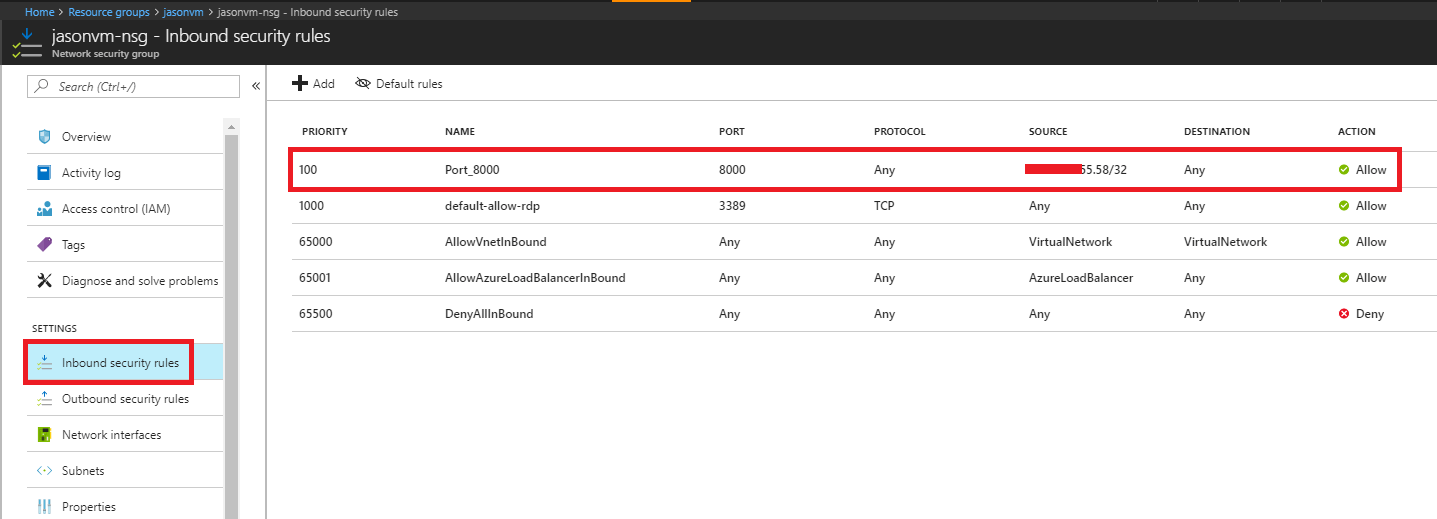

Правила NSG, которые я сделал, выглядят так:

100 | Port_8000 | 8000 | Any | 131.203.112.66/32 | Any | Allow | …

110 | Port_8089 | 8089 | Any | 131.203.112.66/32 | Any | Allow | …

150 | http | 80 | Any | 131.203.112.66/32 | Any | Allow | …

1000 | default-allow-rdp | 3389 | TCP | 131.203.112.66/32 | Any | Allow | …

Кто-нибудь имеет представление о том, что мне здесь не хватает, что я должен посмотреть для устранения неполадок или как проверить, где проблема?

3 ответа

После установки Splunk на виртуальной машине Azure Windows нам просто нужно добавить порт 8000 во входящие правила Azure NSG и добавить порт 8000 во входящие правила брандмауэра Windows, после чего мы сможем просмотреть его через Интернет.

Входящие правила Azure NSG:

Правила входа в брандмауэр Windows Azure VM:

Тогда мы можем просмотреть его через Интернет:

Чтобы устранить эту проблему, возможно, мы можем выполнить следующие шаги:

1. Отключите брандмауэр Windows VM (для тестирования, после завершения включите его)

2. Удалить подсеть NSG.

3. Убедитесь, что ваш публичный IP-адрес 131.203.112.66

4. Убедитесь, что брандмауэр локальной сети не блокирует сетевой трафик. Или измените другую сеть, чтобы проверить это.

Также вы можете создать другую виртуальную машину Azure, чтобы протестировать ее. Обзор спланка с публичным IP-адресом и портом 8000.

Остерегайтесь правил по умолчанию в брандмауэре.

Я знаю, что этой проблеме более года, но у меня была похожая проблема при попытке открыть порт 443 на виртуальной машине Windows/10, работающей в Azure. Я открыл порт для виртуальной машины в виртуальной сети с помощью портала Azure, и в открывающемся порту брандмауэра Windows 443, по-видимому, было правило по умолчанию, но что-то по-прежнему блокировало мое соединение.

Я наконец решил проблему, создав дополнительное правило в брандмауэре Windows, открыв порт 443, и все заработало.

Спасибо за помощь Джейсон. Я выполнил шаги, которые вы перечислили ранее, но я, должно быть, ошибся при настройке Splunk, чтобы попытаться запустить порт 80, чтобы убедиться, что мы не блокируем исходящий порт 8000. Ваш шаг 4 был проблемой.

Ответ: У брандмауэра Corp должны быть исходящие правила, ограничивающие доступ к нестандартным портам. Я не подхватил его раньше из-за того, что не настроил spunk для правильной работы на 80-м порту. С Splunk, настроенным для правильной работы на порту 80, теперь все работает нормально.