Пользовательские разрешения (RBAC) для доступа к конкретному блейду Azure AD

Я ищу способ адаптировать пользовательский RBAC (предоставление доступа, создание роли и назначение разрешений) для конкретного блейда Azure AD.

На самом деле я хочу, чтобы мой конечный пользователь с пользовательской ролью мог изменять только определенные параметры в блейде Azure AD.

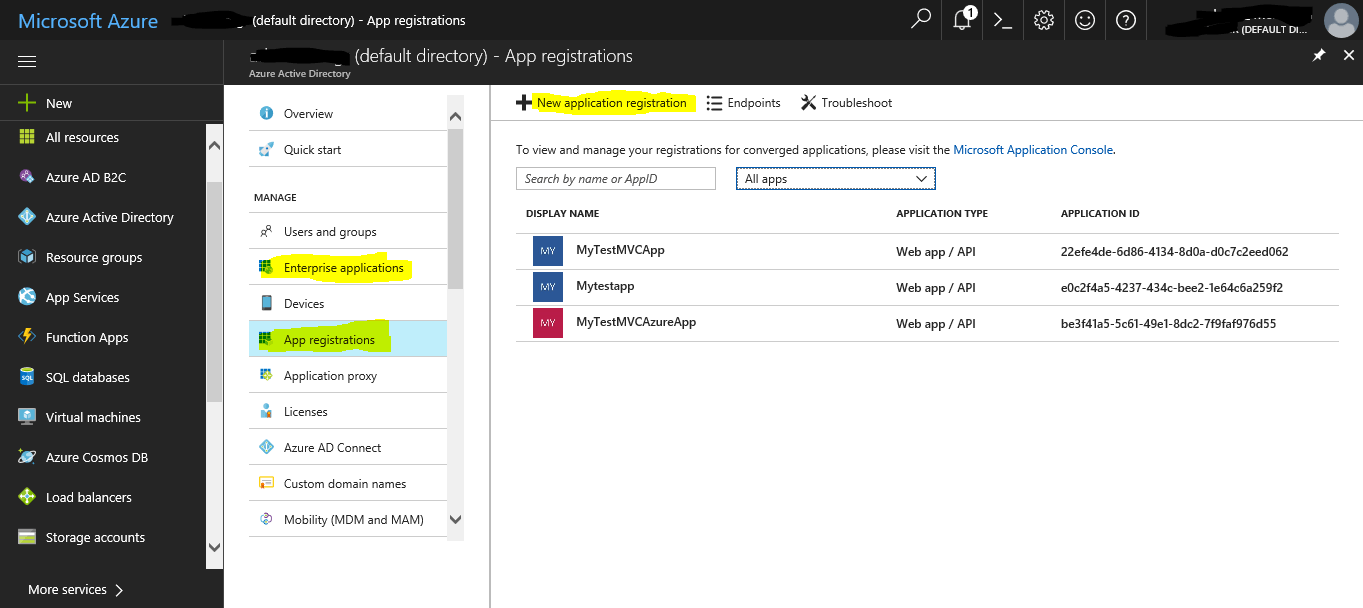

Вот скриншот:

Например, я хочу, чтобы разрешения для регистрации приложения (с помощью блейда регистрации приложений), а также разрешения для управления этим недавно зарегистрированным приложением через блейд-приложения Enterprise.

Причина в том, что, несмотря на параметр Azure AD "Пользователи могут регистрировать приложения" (Azure AD - Параметры пользователя - Регистрация приложений - Пользователи могут регистрировать приложения)

Даже если вы разрешаете пользователям регистрировать однопользовательские LOB-приложения, существуют ограничения на то, что можно зарегистрировать. Например, разработчики, которые не являются администраторами каталогов.

Пользователи не могут сделать приложение с одним арендатором приложением с несколькими арендаторами.

При регистрации однопользовательских LOB-приложений пользователи не могут запрашивать разрешения только для приложений для других приложений.

При регистрации однопользовательских LOB-приложений пользователи не могут запрашивать делегированные разрешения для других приложений, если эти разрешения требуют согласия администратора.

Пользователи не могут вносить изменения в приложения, владельцами которых они не являются. Источник

Согласно перечислению провайдера ресурсов, провайдер Microsoft.AzureActiveDirectory

не является полным провайдером ARM и не предоставляет никаких операций ARM.

поэтому я не могу создать собственный шаблон JSON, например:

Microsoft.AzureActiveDirectory/*/read

и импортировать его через

New-AzureRmRoleDefinition

Командлет.

Единственно возможные действия с Microsoft.AzureActiveDirectory провайдер, которого я нашел

- зарегистрировать провайдера ресурсов

- работа с каталогом B2C.

В моем случае используется B2B.

1 ответ

К сожалению, вы не можете достичь этого сейчас.

Во-первых, пользовательский RBAC предназначен для ресурсов подписки, а не для доступа к функциям Azure AD.

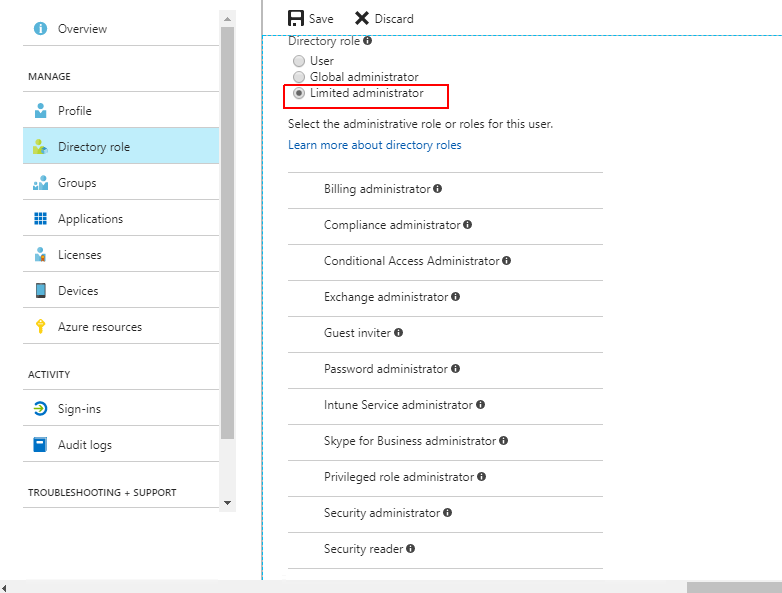

Для Azure AD мы можем назначить роль Azure AD Directory пользователям для управления разным доступом. Это отличается от RBAC для подписок. На данный момент в Azure AD есть три основных роли: пользователь, глобальный администратор, администратор с ограничениями.

Если вы хотите назначить некоторый лимит доступа пользователю, вам нужно выбрать "Ограничить роль администратора" и выбрать подходящую для пользователя:

Тем не менее, эти ограничения роли администратора не могут быть изменены. Мы можем выбрать только одну или несколько из этих ролей в списке.

Дополнительные сведения о назначении ролей в Azure AD см. В этом документе.

Кроме того, есть много клиентов, которые сталкивались с проблемами как ваши. Они публикуют свои идеи на этой странице UserVoice, и команда Azure AD рассмотрит эти идеи и даст им ответ. Поэтому я также предлагаю вам опубликовать свою идею или добавить аналогичную идею на странице.

Надеюсь это поможет!