Изоляция виртуального коммутатора VMWare

Представьте, что вам нужно несколько виртуальных машин на ваш сервер ESX. Виртуальные машины состоят из двух отдельных групп, и эти группы могут взаимодействовать друг с другом только через физический брандмауэр.

Теперь, что имеет смысл с точки зрения изоляции сети? Все ли виртуальные машины работают в одном и том же виртуальном ядре Ethernet и просто разделены с помощью VLAN, помеченных за кулисами, или это что-то вроде использования другого пространства памяти с виртуальным механизмом Ethernet для каждого vSwitch? Я не смог найти никакой информации относительно фактической силы изоляции vSwitch, за исключением предложения о продаже от Cisco, заявив, что только Nexus 1000v делает реальное разделение.

Мне бы хотелось узнать ваши мысли о безопасности изоляции виртуальных коммутаторов и тегов VLAN в подобных средах.

Спасибо,

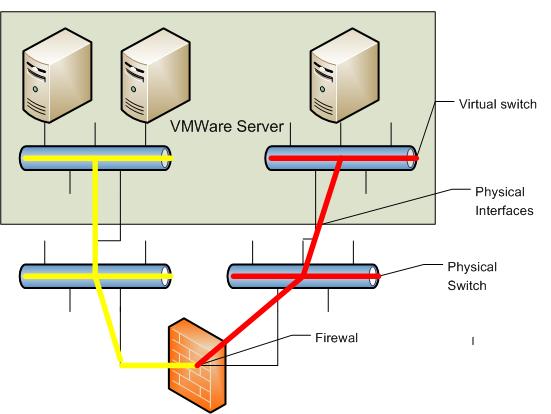

В итоге, это должно действительно изменить способ, которым мы строим соединение локальной сети с виртуальными машинами. Если это сопоставимо с физическим разделением, эта диаграмма вполне логична:

В противном случае, если он использует тегирование VLAN, мы должны быть последовательными и использовать тегирование VLAN на физическом коммутаторе (что не снизит безопасность этого решения).

Имейте в виду, я не представлял уровень избыточности в этих диаграммах.

1 ответ

Я не знаю, где возникло неправильное представление или почему Cisco может утверждать, что только Nexus 1000V обеспечивает полную изоляцию, но основные факты виртуальной коммутации VMware ESX заключаются в том, что между vSwitches внутри хоста ESX нет соединения. Это очень простые виртуальные устройства layer2, которые не могут устанавливать межкоммутаторные соединения.

Ваша первая диаграмма описывает поведение всех vSwitches. Распределенные коммутаторы vSwitch немного сложнее, поскольку они должны иметь внешние восходящие каналы, которые позволяют трафику перемещаться между хостами, но даже с теми, которые не позволяют трафику Ethernet перемещаться между коммутаторами vS в пределах гипервизора (ов), он должен перемещаться к внешнее устройство, а затем переключить или направить обратно.