Измените домен в "через", который Gmail показывает как результат неправильной записи SPF

Итак, у меня есть небольшой веб-сервер Linux, на нем работает панель управления Direct Admin, и все работает нормально. Для каждого домена в DNS присутствуют записи SPF и DKIM, а почта (насколько я знаю) никогда не помечается как спам, идеально.

Теперь у меня есть друг, который хочет подделать его электронные письма со своего сайта. Это небольшой виджет "Поделиться этой страницей", где люди вводят to и from электронная почта, и они отправлены.

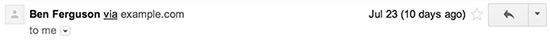

Проблема, с которой я сталкиваюсь, заключается в том, что письма в Gmail доставляются с текстом someuser@gmail.com via my.server.fqdn, Тот факт, что Gmail показывает via Это не проблема, я понимаю, что это предотвращает подделку, и, к сожалению, это необходимо для сохранения интернета. Но могу ли я изменить сервер, указанный в via доменное имя моих друзей?

Могу ли я изменить Gmail someuser@gmail.com via my.server.fqdn в someuser@gmail.com via domain-on-same-server.com? (Я хотел бы изменить это только для этого домена и, очевидно, не изменять конфигурацию exim для изменения имен серверов и т. Д.)

TLDR;

На скриншоте ниже от службы поддержки Google я хочу переписать example.com, чтобы он стал mydomain.com

2 ответа

Похоже, что Google просто отображает домен, найденный в Return-Path, и использует его.

На этой странице справки DirectAdmin объясняется, что exim по умолчанию устанавливает путь возврата user@server.hostname.com когда почта отправляется из скрипта.

Решение состоит в том, чтобы изменить exim.conf включить следующий фрагмент:

untrusted_set_sender = *

no_local_from_check

Это гарантирует, что exim использует путь возврата, определенный пользователем в заголовках почты.

Более конкретно, документация Exim объясняет:

Когда сообщение передается локально (то есть не через соединение TCP/IP) ненадежным пользователем, exim удаляет любую существующую строку заголовка Sender: и проверяет, совпадает ли строка заголовка From: логин вызывающего пользователя и домена указывается qualify_domain.

Примечание: неквалифицированный адрес (без домена) в заголовке From: в локально отправленном сообщении автоматически квалифицируется exim, если не используется опция командной строки -bnq.

Вы можете использовать local_from_prefix и local_from_suffix, чтобы разрешить аффиксы в локальной части. Если строка заголовка From: не совпадает, exim добавляет заголовок Sender: с адресом, созданным из имени пользователя вызывающего пользователя и квалифицируемого домена по умолчанию.

Если для local_from_check установлено значение false, проверка заголовка From: отключена и заголовок Sender: не добавляется. Кроме того, если вы хотите сохранить строки заголовка Sender:, предоставленные ненадежными пользователями, вы также должны установить для local_sender_retain значение true.

Эти параметры влияют только на строки заголовка в сообщении. Отправитель конверта по-прежнему вынужден быть идентификатором входа в соответствующий домен, если только untrusted_set_sender не позволяет пользователю предоставить отправителя конверта.

Итак, установив заголовок Return-Path в someuser@mydomain.com, Gmail теперь отображает отправителя как someotheruser@hotmail.com via mydomain.com,

Короче говоря - вы не можете.

Другой сервер всегда знает IP-адрес подключенного к нему хоста. Затем он выполняет поиск домена, чтобы узнать, каково имя хоста этого IP-адреса. В то время как A DNS-записи могут быть множественными, PTR запись одиночная, и вы не можете подделать ее для какого-то конкретного сервера по сети.

Единственный способ удалить упоминания о сквозном сервере - настроить приемный сервер, не упоминая его.