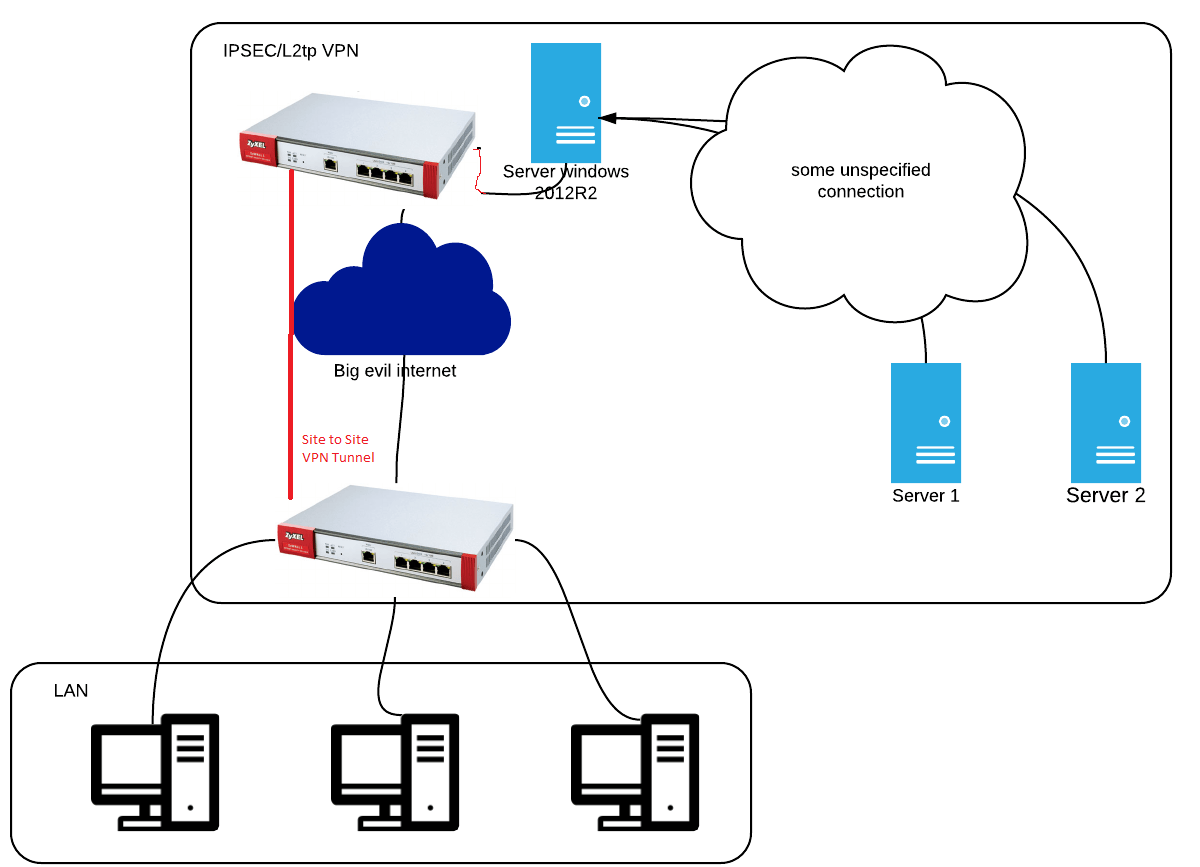

Подключите Zywall USG200 к Windows Server 2012R2 на базе IPSEC/l2tp VPN

Я пытаюсь создать конфигурацию сети, где клиенты могут подключаться к некоторым серверам в VPN через маршрутизатор / межсетевой экран Zywall USG 200.

Архитектура состоит из сервера Windows 2013, который действует как шлюз VPN, и некоторых других серверов, подключенных непосредственно к нему через IPSEC/l2tp с PSK. Некоторые компьютеры в локальной сети должны иметь возможность подключаться к этим серверам без непосредственного подключения к самой VPN. Насколько мне известно, это может быть достигнуто путем подключения Zywall к VPN, а затем настройки некоторых правил маршрутизации (и брандмауэра), чтобы клиенты могли подключаться к сети VPN.

На данный момент я не могу выполнить это, как подключить Zywall в качестве клиента в VPN. Существует множество руководств по настройке Zywall в качестве шлюза IPSEC/l2tp, но я не нашел ни одного, объясняющего мою конфигурацию. Из руководства Zywall USG200 я узнал, как настроить VPN IPSEC, но я не понимаю, как настроить туннель L2TP. Страница L2TP в конфигурации Zywall, кажется, используется для настройки "сервера"L2TP ("Сетевой сервер L2TP "? Здесь я немного запутался в номенклатуре), а не для соединения с существующим "сервером"L2TP.

1 ответ

Я рекомендую zywall на обоих концах, если можете. (Ваш вопрос, кстати, почти дублирует этот вопрос)

По вашему вопросу, пожалуйста, смотрите там руководство и некоторую ссылку. (zywall не писал).

Чтобы увидеть некоторый пример настройки zywall на другое сетевое оборудование для создания сайта на сайте vpn, есть некоторые ресурсы ( там и там).

С обеими ссылками, которые я дал, вы можете увидеть туннель cisco zywall <==> и пример cisco туннеля microsoft <==>, так что он должен дать вам реальное представление о том, что делать. (Поскольку zywall не писал, что KB для zywall <==> microsoft tunnel)

Вступление

Туннель IKEv2 промышленного стандарта Microsoft® Windows® Server 2012 R2 для VPN-подключения (как точка-сайт, так и сайт-сайт). Это позволяет клиентам с существующими сторонними VPN-устройствами легко развертывать VPN-шлюз Windows Server 2012 R2 и взаимодействовать с этими устройствами для создания сетей на уровне филиала.

В этом документе рассматриваются рабочие конфигурации некоторых популярных сторонних VPN-устройств, которые могут быть развернуты для работы с Windows Server 2012 R2 VPN. Конфигурация для шлюза Windows также включена на сервер в качестве руководства для совместимого развертывания со сторонними устройствами. Windows Server Gateway

Шлюз Windows Server 2012 R2 может быть настроен для VPN типа "точка-узел" (P2S), VPN "узел-узел" (S2S), динамической маршрутизации BGP или комбинации этих функций. Поддержка P2S VPN и его совместимость с Windows Server 2012 R2 остаются без изменений, а подробности доступны здесь. Поддержка динамической маршрутизации BGP является реализацией стандартного протокола BGP4. Это позволяет настроить динамическую маршрутизацию BGP между шлюзом Windows и вторичным сайтом филиала (при условии, что сайт использует Windows или сторонний маршрутизатор BGP4).

> Чтобы установить VPN-соединение S2S между мультитенантным VPN-шлюзом Windows Server 2012 R2 и вашим сторонним устройством, вам необходимо убедиться, что стороннее устройство поддерживает протокол туннелирования IKEv2 и что конфигурация параметров IPSec совместима с настройкой параметров IPSec. Конфигурация Windows. Конфигурация IPSec

В этом разделе перечислены различные параметры конфигурации IPSec для туннеля IKEv2, доступные на шлюзе VPN Windows Server 2012 R2 S2S. Конфигурация через SC-VMM

Конфигурация через SC-VMM предлагает еще более настраиваемые параметры конфигурации IPSec, которые можно увидеть в этом окне "Свойства сети виртуальной машины" (SC-VMM > Виртуальная машина и обслуживание> Сети виртуальных машин> Сеть арендатора> Свойства).

Рисунок 1: Конфигурация VPN-соединения SC-VMM

Мы проверили набор стандартных сторонних S2S VPN-устройств на предмет взаимодействия с VPN-шлюзом Windows Server 2012 R2. Эти совместимые устройства перечислены ниже вместе с примером конфигурации для этих семейств устройств, чтобы помочь настроить ваше устройство VPN.

Если вы не видите свое устройство в списке известных совместимых устройств VPN и хотите использовать устройство для своего VPN-подключения, вам необходимо убедиться, что оно соответствует минимальным требованиям, изложенным в предыдущем разделе. Устройства, отвечающие минимальным требованиям, также должны хорошо работать со шлюзом Windows Server 2012 R2.

продавец

Семейство устройств

Версия ОС

Пример конфигурации

Контрольно-пропускной пункт

Шлюз безопасности

R75.40

R75.40VS

Инструкции по настройке

Cisco

Серия ASA 5500

ASA v9.0 (3)

Диспетчер устройств v 7.1 (2)

[Вид:~/ CFS-file.ashx/__ ключ /communityserver-блоги-компоненты-weblogfiles/00-00-00-55-08/ Cisco-ASA-5510-config.txt: 50: 50]

Cisco

ASR

IOS 15.2

Шаблоны Cisco ASR

Cisco

ISR

IOS 15.1

Шаблоны Cisco ISR

Fortinet

FortiGate

FortiOS 5.0.7

Инструкции по настройке

можжевельник

Серия SRX

JunOS 11.4

Шаблоны Juniper SRX

можжевельник

Серия SRX

JunOS 12.1

[Вид:~/ CFS-file.ashx/__ ключ /communityserver-блоги-компоненты-weblogfiles/00-00-00-55-08/ Можжевельник-SRX100-config.txt:50:0]

можжевельник

J-серии

JunOS 11.4

Шаблоны Juniper J-серии

можжевельник

ISG

ScreenOS 6.3

Juniper ISG шаблоны

можжевельник

SSG

ScreenOS 6.2

Если вы выберете zywall на обоих концах, там, как я вижу, и там есть официальное руководство по zywall.