Azure VPN Сайт-сайт подключен, но хост недоступен

Используя VPN-шлюз Azure, я создал соединение между сайтами с другим устройством vpn (контрольной точкой), которое я не могу контролировать (конечная точка клиента).

Я создал соединение, используя их публичный ip, объявил секретный ключ и для локального адресного пространства я обсудил с клиентом, какой "локальный" IP нужен с обеих сторон. Мы согласились на IP в диапазоне 172.0.0.0.

Соединение шлюза говорит об успешном / подключенном, и я вижу очень мало трафика в поле данных (кб, а не мб).

Тем не менее, когда я пытаюсь пропинговать локальное адресное пространство (172.xxx.xxx.xxx) с моей виртуальной машины Windows Server 2016, я получаю только ошибки истечения времени запроса.

Нужно ли создавать дополнительные маршруты в Windows? Я пытался добавить маршрут

route -p ADD 172.xxx.xxx.xxx MASK 255.255.255.255 0.0.0.0

но хозяин все еще недоступен.

Есть идеи? Спасибо

РЕДАКТИРОВАТЬ: добавил некоторый прогресс ниже

Спасибо, я разрешил пинг и теперь могу пинговать свой VPN-шлюз с моей виртуальной машины Azure (10XXX.XXX.4). Затем я добавил маршрут "route -p ADD 172.xxx.xxx.xxx MASK 255.255.255.255 10.XXX.XXX.4"

и через tracert я вижу, что адрес 172 направляется к / через шлюз de vpn, но затем время ожидания истекает. Означает ли это, что проблема сейчас находится на локальной стороне?

Редактировать 2

К настоящему времени при запуске vpn diag. Журнал Я вижу некоторый трафик, но я все еще не могу добраться до другой стороны.

Connectivity State : Connected

Remote Tunnel Endpoint : XXX.XXX.XXX.XXX

Ingress Bytes (since last connected) : 360 B

Egress Bytes (since last connected) : 5272 B

Ingress Packets (since last connected) : 3 Packets

Egress Packets (since last connected) : 130 Packets

Ingress Packets Dropped due to Traffic Selector Mismatch (since last connected) : 0 Packets

Egress Packets Dropped due to Traffic Selector Mismatch (since last connected) : 0 Packets

Bandwidth : 0 b/s

Peak Bandwidth : 0 b/s

Connected Since : 9/18/2017 5:33:18 AM

3 ответа

Прежде всего, проверьте, не блокирует ли брандмауэр Windows ICMP.

Найдите брандмауэр Windows и щелкните, чтобы открыть его.

- Нажмите Расширенные настройки слева.

- На левой панели появившегося окна щелкните "Входящие правила".

- На правой панели найдите правила под названием Общий доступ к файлам и принтерам (Echo Request - ICMPv4-In).

- Щелкните правой кнопкой мыши каждое правило и выберите "Включить правило".

Во-вторых, убедитесь, что у вас есть правильная маршрутизация на месте. Серверы в вашей локальной среде должны знать, как связаться со средой Azure. Если ваш шлюз может пропинговать серверы Azure, и наоборот, это также верно, тогда все хорошо, за исключением того, что единственным устройством, которое знает этот маршрут, является ваш GW. Убедитесь, что серверы в вашей сети знают, как подключиться к сети Azure, добавив маршрут к сети Azure через GW. Пример:

Следующий переход также на предварительной VPN:

VMs -> Default Windows Gw/Vpn Device -> Azure VPN Gw

route -p add <azure_network> mask <azure_net_mask> gw <azure_vpn_gw_ip>

Поскольку следующим прыжком вашей виртуальной машины обычно является Windows Gw по умолчанию, это гарантирует, что следующим прыжком для достижения azure_network будет azure_vpn_gw_ip. Убедитесь, что таблицы маршрутов (конфигурация локального шлюза в Azure) также содержат сегмент локальной сети.

Согласно вашему описанию, похоже, ваша пользовательская сеть отключила ICMP. Это может быть реализация пограничного сетевого брандмауэра или брандмауэра Windows.

Я предлагаю вам использовать тест с другим сервисом (например, RDP или http). Кроме того, вы можете использовать tcping для определения сетевого подключения.

Для устранения проблемы, я предлагаю вам проверить журнал VPN-шлюза, перейдите по этой ссылке.

Обновить:

Согласно логу шлюза VPN ОП.

Connectivity State : Connected

Remote Tunnel Endpoint :

Ingress Bytes (since last connected) : 0 B

Egress Bytes (Since last connected) : 107604 B

Connected Since : 9/14/2017 6:35:28 AM

VPN-туннель не настроен правильно. Вам нужно снова проверить настройки VPN.

Какой тип VPN вы предоставили? Если вы не используете Basic, BGP автоматически настроит для вас необходимые маршруты.

Если он базовый, вам нужно самостоятельно настроить таблицу маршрутизации в Azure для направления трафика в нужную сеть.

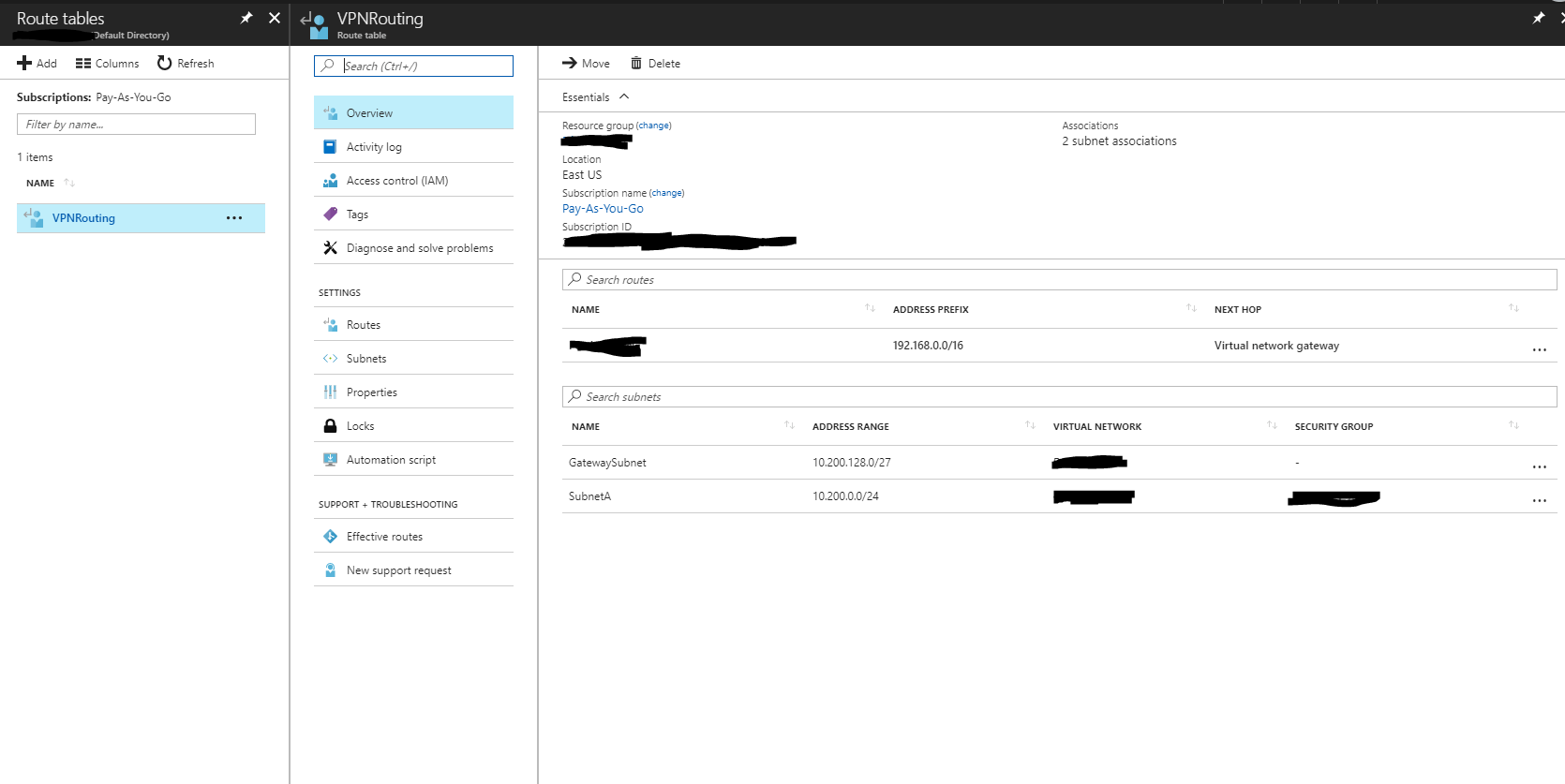

Настройте таблицу маршрутов так:

В таблице должны быть указаны GatewaySubnet и ваша локальная подсеть, а следующим прыжком будет шлюз виртуальной сети.

Если это не сработает, используйте опцию проверки потока IP, чтобы трафик проходил через ваши группы безопасности. По умолчанию RDP должен быть доступен, даже если ping отсутствует, поэтому попробуйте использовать другие порты.