Доступ к конечной точке ADFS 4.0 через WAP получает ошибку сервера 503

У нас есть ADFS 4.0 сервер с WAP-сервером, настроенным в DMZ. Недавно мы начали получать HTTP Error 503: Service Unavailable ошибка при доступе к конечным точкам через WAP. Эти же конечные точки работают правильно при доступе к ним в сети.

Я пробовал другие конечные точки и некоторые работы, а некоторые нет.

- Не работает: https://server.domain.com/adfs/ls/idpinitiatedsignon.html

- Работает: https://server.domain.com/adfs/portal/updatepassword/

Я пытался вернуться через WAP Мастер настройки и все настроено правильно. Я также не вижу ошибок в средстве просмотра событий ни на ADFS сервер или прокси-сервер. Есть идеи?

Обновить:

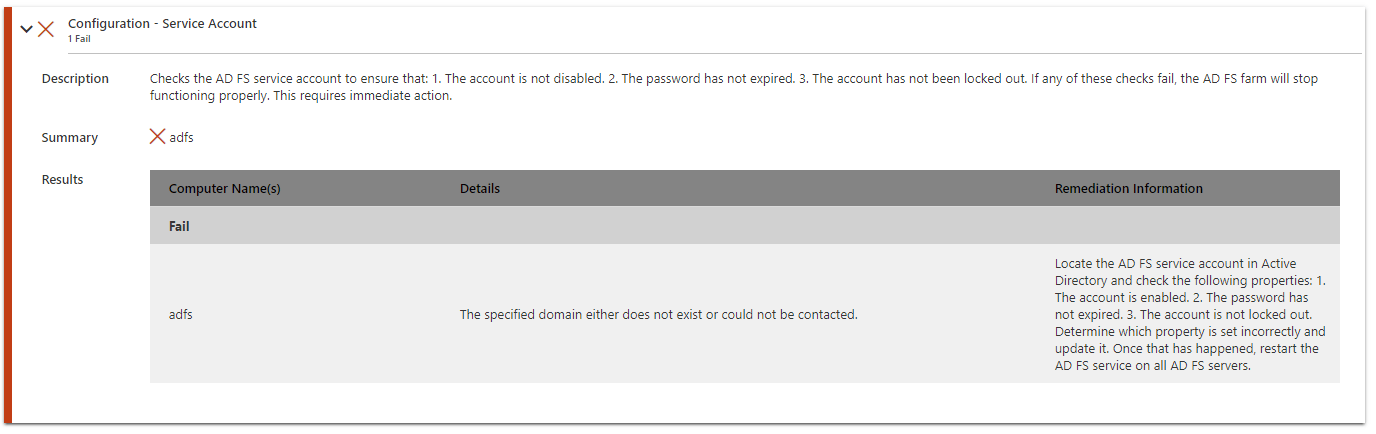

Я работал над этим еще немного сегодня. Мы запустили средство диагностики ADFS и решили все проблемы, кроме 1 ошибки и 1 предупреждения. Я думаю, что предупреждение является лишь проблемой инструмента, потому что прокси-сервер может видеть метаданные федерации на сервере ADFS. Ошибка, однако, поставила меня в тупик. Я запустил сценарий изменения учетной записи ADFS и установил его обратно для пользователя gMSA, для которого он уже установлен, и все оказалось работающим правильно. Я не понимаю, как можно заблокировать учетную запись gMSA, изменить или отключить пароль. Кажется, все настроено правильно.

ошибка

1 ответ

Таким образом, учетные записи gMSA не отключаются и не блокируются. Что на них влияет, так это атрибут PrincipalsAllowedToRetrieveManagedPassword. Этот атрибут контролирует, какие участники могут получить пароль от AD. Убедитесь, что все ваши узлы ADFS включены в этот список. Этот вкладыш powershell one должен показать все объекты, которым разрешено получать пароль, просто обновите ADFSgMSA до имени используемой учетной записи gMSA.

Get-ADServiceAccount ADFSgMSA -Properties * | Select-Object Name,PrincipalsAllowedToRetrieveManagedPassword|fl

Если вы хотите добавить серверы в этот список, вам должно быть достаточно чего-то подобного. Просто измените массив, включив в него все серверы, которые нужно добавить, и учетная запись ADFSgMSA будет обновлена до используемой учетной записи gMSA.

#get existing Principals

$adfsgmsa = Get-ADServiceAccount ADFSgMSA -Properties

PrincipalsAllowedToRetrieveManagedPassword

#get DNs for other principals we're adding to the gMSA

$principals = @(

((Get-ADUser MyAdminUser).DistinguishedName),

((Get-ADComputer ADFS02).DistinguishedName)

)

#add new the two arrays

$principals+=$adfsgmsa.PrincipalsAllowedToRetrieveManagedPassword

#set the ad service account to use all principals

Set-ADServiceAccount -Identity 'adfsgmsa' -PrincipalsAllowedToRetrieveManagedPassword

$principals

#verify the changes (this might take a while to go into effect)

Get-ADServiceAccount ADFSgMSA -Properties PrincipalsAllowedToRetrieveManagedPassword