Как обнаружить вредоносный скрипт на моем сервере CentOS?

Меня предупредил провайдер VPS, что мой сервер посылает много SSH SYN-атак на другие серверы, но я не знаю, как с этим бороться.

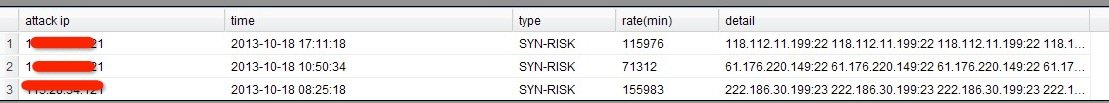

Вот подробности, которые мой провайдер прислал мне:

- Где я могу найти журналы, которые записывают все эти атаки на моем сервере?

- Как мне разобраться с этим (найти скрипт, который отправляет эти запросы) шаг за шагом?

1 ответ

Наконец-то я нахожу сценарий.

ps -efЯ нашел 10 процессов с именем./u2000 &Я думал, что это было зашито.ls -l /prod/PID/exeЯ нахожу это ссылки наTomcat/bin/u2000,- Я никогда не знаю такого в Tomcat, поэтому просто удаляю его и останавливаю все его процессы.

- Отключить веб-консоль tomcat и пользователей.

- Измените tomcat dir на отдельного пользователя с ограниченными правами.