802.1x PEAP GPO, который доверяет самозаверяющему сертификату CA

Я работаю над инфраструктурой аутентификации 802.1.x, поддерживаемой Freeradius, для наших беспроводных клиентов. Я использую довольно общую конфигурацию Freeradius с EAP-PEAP. Нашими клиентами являются преимущественно машины с Windows XP SP3, но также существует несколько 32- и 64-битных ноутбуков с Windows 7. Наш домен находится на функциональном уровне Windows Server 2003. Аутентификация 802.1x работает с настроенными вручную тестовыми клиентами.

Я хочу создать объект групповой политики, который автоматически настраивает наших клиентов, 1) развертывая на них самозаверяющий сертификат CA в качестве доверенного корневого сертификата и 2) настраивая наш ESSID в качестве предпочтительной сети с соответствующей конфигурацией 802.1x.

У меня нет проблем с развертыванием самозаверяющего сертификата CA для клиентов, использующих объект групповой политики. Однако я не могу понять, как настроить сертификат в качестве доверенного корневого сертификата в объекте групповой политики.

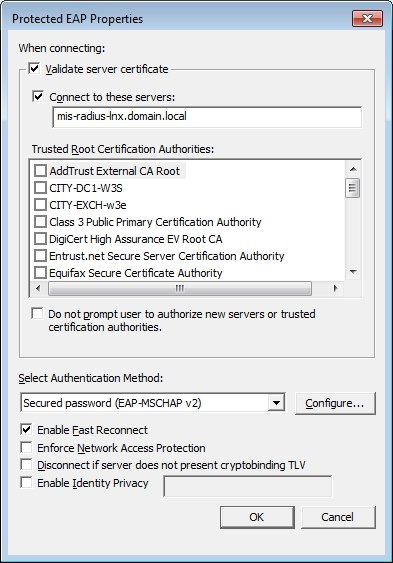

Это из настроек GPO, найденных в Computer Configuration - Polices - Security Settings - Wireless Network (IEEE 802.11) Polices:

Мой самозаверяющий сертификат CA недоступен в пунктах "Доверенные корневые центры сертификации". Попытка аутентификации клиента без моего самоподписанного сертификата, которому доверяют в настройках 802.1x PEAP, терпит неудачу из-за параметра "Проверить сертификат сервера". И, конечно, если я вручную настрою клиента на доверие к своему сертификату, сертификат сервера радиуса может быть правильно проверен, и тогда будет работать 802.1x.

Моя цель состоит в том, чтобы иметь возможность назначить машину для подразделения, к которому будет применен этот объект групповой политики, и все необходимые настройки 802.1.x и CA будут выполнены без необходимости прикасаться к клиентскому компьютеру вообще.

Как я могу создать объект групповой политики для настроек 802.1x PEAP, который позволит клиентам доверять моему самозаверяющему сертификату CA?

РЕДАКТИРОВАТЬ:

Сервер Microsoft NPS или NAP на данный момент не подходит для моей организации из-за проблем с ценами. Лучший способ описать нашу среду - это централизованное местоположение, на котором выполняются наши основные службы, с двумя десятками удаленных сайтов, соединенных через каналы глобальной сети с различной скоростью и надежностью. У нас есть разные возможности и успех в осуществлении положительного физического или политического контроля над этими удаленными узлами, поэтому они являются моей основной задачей как для беспроводной, так и в конечном итоге проводной аутентификации 802.1x. Если мы потеряем канал WAN (что случается нередко), мне все равно нужны клиенты на удаленных узлах, чтобы иметь возможность получить доступ к сети, что требует использования сервера RADIUS в большинстве этих мест. Запрос на еще дюжину оконных серверов будет отклонен.

Исторически все наши серверы Linux и сетевое оборудование поддерживались отдельно от нашей доменной инфраструктуры. Это означает такие вещи, как разделенная область DNS с независимыми службами DNS, независимая инфраструктура аутентификации и так далее. Хотя я понимаю, что они представляют собой некоторые преимущества для инфраструктуры PKI, интегрированной в домен, мне понадобится хороший пример того, почему я должен это делать или, наоборот, почему я не должен использовать независимую инфраструктуру PKI.

5 ответов

ХОРОШО. По общему признанию я ни в коем случае не эксперт Microsoft или GPO, но это только кажется странным.

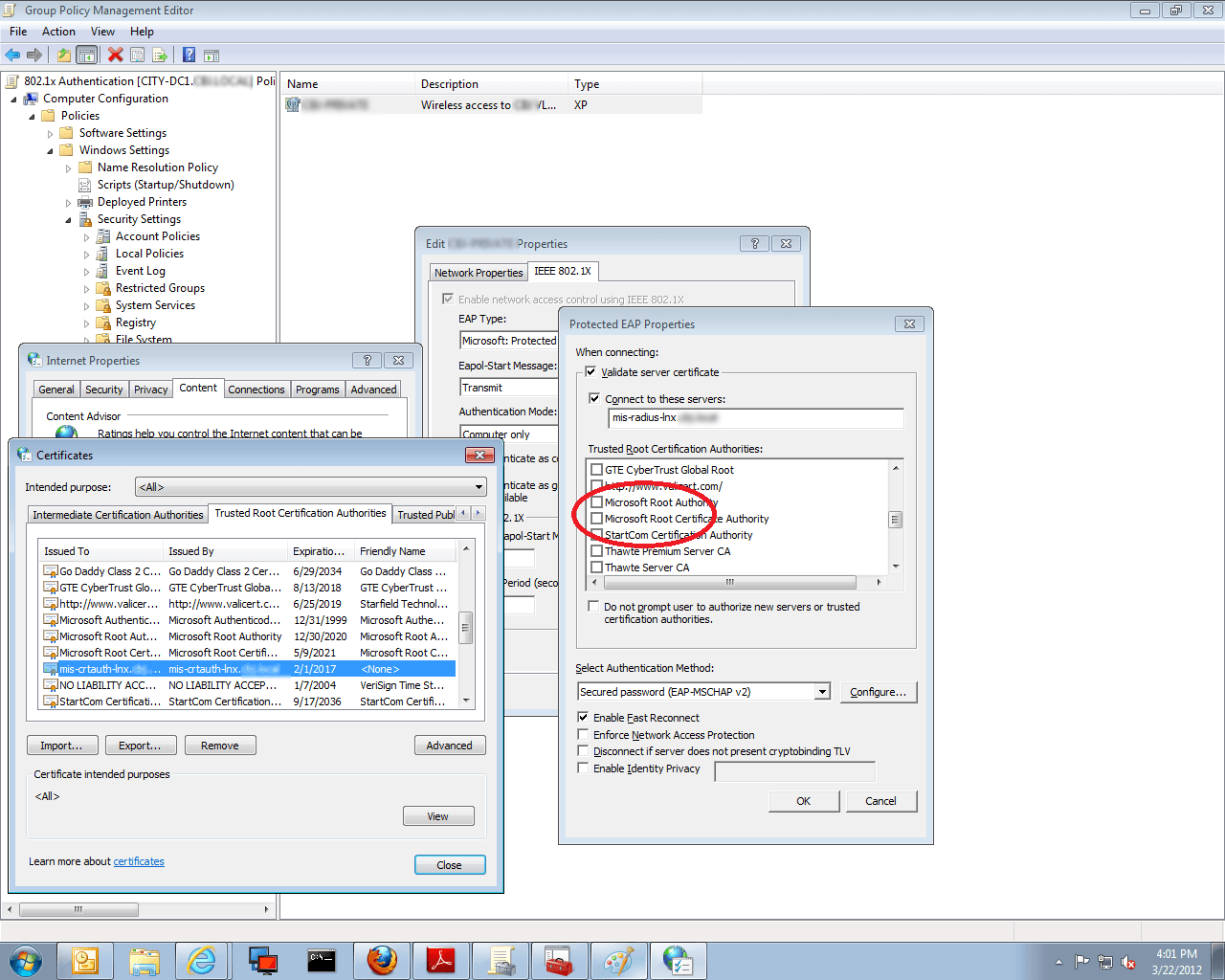

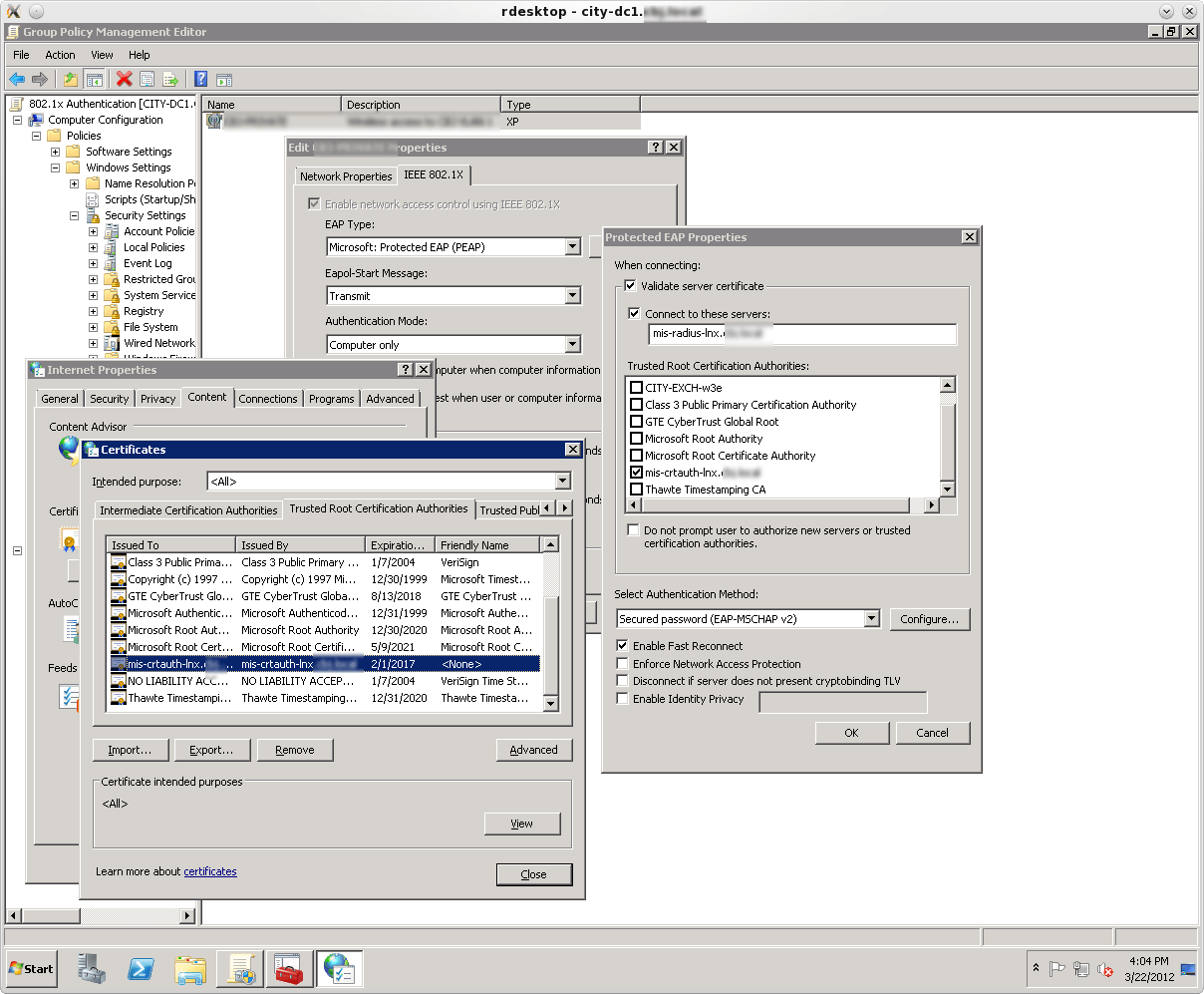

Этот вопрос, кажется, имеет половину ответа - сертификат должен быть доступен в доверенных корневых центрах сертификации на любом контроллере домена, к которому подключается gpmc. Кажется, это имеет смысл. Однако даже после установки сертификата на нашем контроллере домена он все еще не был доступен для выбора, если я запустил gpmc на своей рабочей станции. В общем, я вошел в рассматриваемый контроллер домена и запустил gpmc напрямую, а сертификат был доступен.

Затем я попытался установить сертификат в Trusted Root Certificate Authorities моей рабочей станции, думая так же, как @Greg Askew. Нет кости. По-прежнему недоступен в качестве опции в настройках PEAP.

Очевидно, вам необходимо: а) установить сертификат в доверенных корневых центрах сертификации на любом контроллере домена, к которому подключается gpmc, и б) запустить GPMC на этом контроллере домена напрямую.

Это не имеет смысла для меня, поскольку RSAT является RSAT RSAT, независимо от того, используете ли вы gpmc на контроллере домена или рабочей станции. Пойди разберись... пиво достается тому, кто может это объяснить!

С моей рабочей станции - нет сертификата:

С контроллера домена - сертификат доступен!

Просто предположение. Я думаю, что на машине, на которой работает gpmc, должен быть сертификат в папке Trusted Root CA компьютера и / или объект GPO, который развертывает сертификат в домене в качестве сертификата Trusted Root CA.

Вы должны иметь самозаверяющий сертификат с установленным только открытым ключом в списке доверия сертификатов (CTL) "локального компьютера" беспроводного клиента, а не CTL "текущего пользователя". Используйте mmc.exe, добавьте оснастку сертификата и выберите локальный компьютер.

у меня та же проблема, но сертификат нигде не отображается. Я также добавил CA/Certifcate в корневые центры сертификации Trusterd в «Политике контроллера домена» и запустил GPMC на бот-контроллерах домена. Ничего, сертификат не отображается (после многих перезагрузок gpupdate/force или контроллеров домена).

Есть ли у вас другие предложения?

В нашей конфигурации нам пришлось настроить корпоративный ЦС и было проще всего настроить сервер NPS для аутентификации.