multiple subnets on the same switch(es), how can I isolate it?

I am by no means an expert when it comes to networking, I've inherited one which I am pretty much sure is wrong and due to my lack of experience I have no idea how to clean it up.

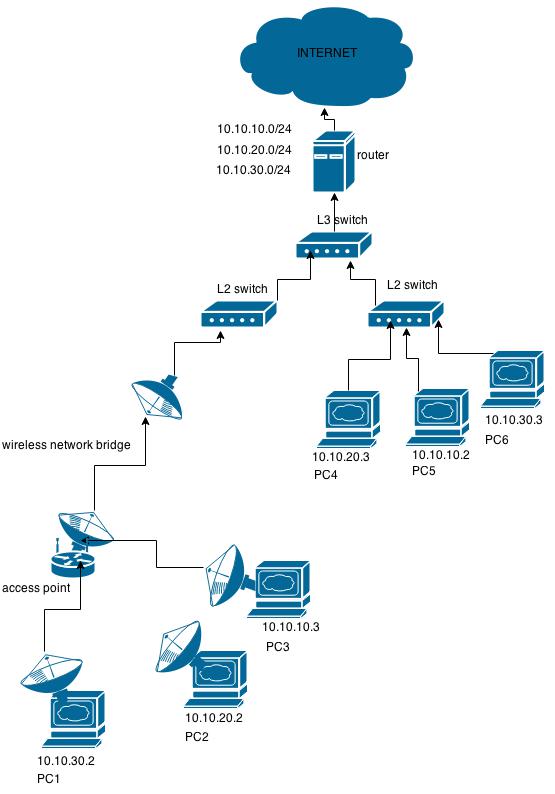

The network looks like this simplified:

L2 switches have multiple devices connected to them.

Some devices act as wireless bridges that connect to access points that then get connected to wirelessly by clients.

The important part is that each L2 switch consists of multiple subnets. In this example

- 10.10.10.0/24

- 10.10.20.0/24

- 10.10.30.0/24

Устройства, которые являются частью этих сетей, рассеяны случайным образом, но в конечном итоге оказываются в одном из коммутаторов L2.

Я вижу поведение, такое как одноадресное наводнение. (Например, в Wireshark, если я нахожусь в PC5)

not eth.addr == <MY_MAC_ADDRESS> and ip.addr != 10.10.10.2 and ip.addr != 10.10.10.255

Я вижу трафик из других сетей или предназначен для них (10.10.20.0/24 а также 10.10.30.0.24) - даже если хосты находятся в другом коммутаторе L2.

Не говоря уже о том, что это оказывает негативное влияние на маршрутизатор, что особенно ощутимо в часы пик (пропускная способность резко снижается).

Единственная мера безопасности, реализованная на выключателях Port Isolation, но я не думаю, что это делает свою работу.

Что я мог сделать, чтобы улучшить ситуацию?

О VLAN не может быть и речи, потому что подсети рассеяны на коммутаторах L2?

Я могу удаленно менять клиентов (которые подключаются по беспроводной сети) для использования PPPOE протокол, но поможет ли это при таком одноадресном наводнении?

Что ты предлагаешь?

1 ответ

Одноадресное наводнение само по себе не является ненормальным. Определенный уровень одноадресного переполнения будет происходить по мере старения MAC-адресов из таблиц CAM (MAC-адресов) на коммутаторах. Если у вас чрезмерное одноадресное наводнение, я могу предположить, что у вас есть проблема с топологией связующего дерева вашей коммутационной инфраструктуры. Первое, что я хотел бы предложить, это то, что вы просматриваете все ссылки между коммутаторами, чтобы определить текущую топологию STP и убедиться, что у вас нет петель коммутатора (нарисуйте их на листе бумаги, чтобы визуализировать их).). Если вы используете какие-либо неуправляемые коммутаторы, то я предлагаю заменить их на управляемые коммутаторы. Вы не хотите смешивать управляемые коммутаторы (которые поддерживают STP) с неуправляемыми коммутаторами (которые не поддерживают STP).

Что касается реализации VLAN, это, вероятно, хорошая идея в этом случае. Это ограничит объем одноадресной передачи и широковещательного трафика для каждой VLAN. Вам нужно будет настроить межкоммутаторные соединения соответствующим образом как магистральные порты для передачи трафика для всех VLAN. Вам также необходимо настроить маршрутизатор или коммутатор уровня 3 для маршрутизации трафика между каждой из VLAN.