Ошибки SChannel после включения SSL на Windows Server 2012 R2

У меня есть экземпляр Windows Server 2012 R2 в Azure. Для нового сайта я заказал сертификат от GlobalSign. После получения от них сертификатов я выполнил запрос сертификата в IIS и установил корневой сертификат.

Я переместил веб-сайт в новый экземпляр, поэтому экспортировал сертификат с его закрытым ключом и импортировал его в новый экземпляр.

Это была моя установка, и она, казалось, работала довольно хорошо.

Теперь я получаю много ошибок SChannel. Они есть:

A fatal alert was generated and sent to the remote endpoint. This may result in termination of the connection. The TLS protocol defined fatal error code is 40. The Windows SChannel error state is 1205.

A fatal alert was generated and sent to the remote endpoint. This may result in termination of the connection. The TLS protocol defined fatal error code is 20. The Windows SChannel error state is 960.

An SSL 3.0 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection request has failed.

Это первый раз, когда я использую SSL и, честно говоря, я понятия не имею, что я делаю. Для меня это выглядит хорошо, когда я запрашиваю сайт ( http://laola.biz/).

Я уже использовал проверку SSL от GlobalSign, которая дает мне оценку C. https://sslcheck.globalsign.com/en_US/sslcheck?host=laola.biz

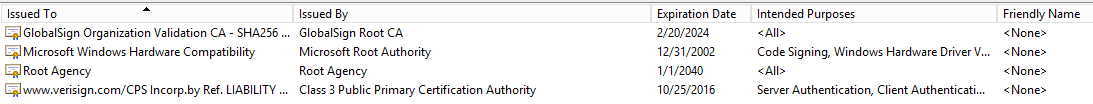

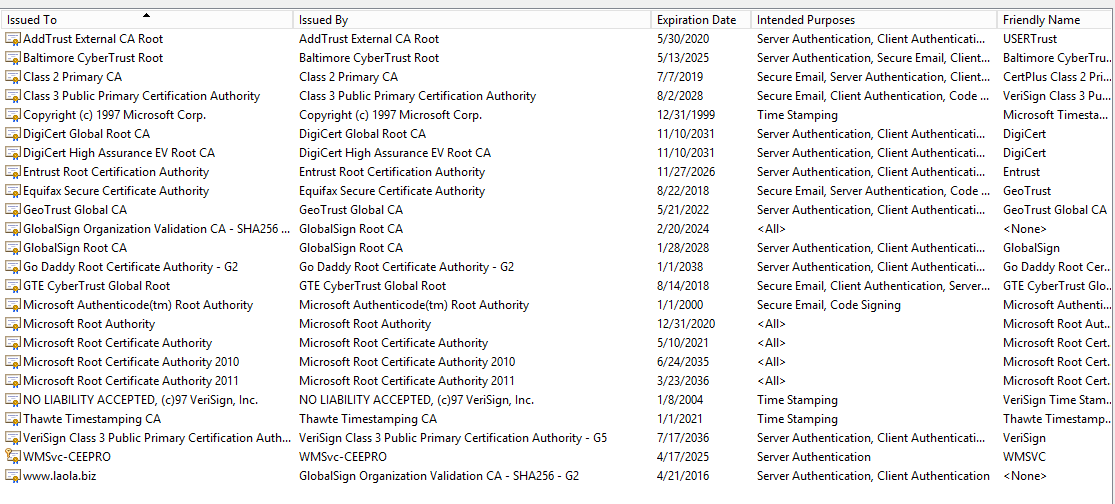

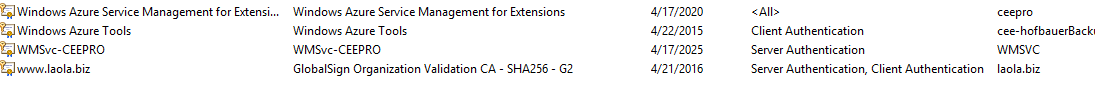

Вот список сертификатов от MMC (мой сайт laola.biz):

промежуточный

корень

личный

Есть идеи, что я мог бы сделать неправильно здесь?

1 ответ

Поскольку разные люди (в хорошем смысле и иначе) пытаются получить доступ к вашему сайту с разных устройств, работающих под управлением разных браузеров в разных операционных системах, в зависимости от протокола, который они выбирают для защиты этой связи, вы в конечном итоге увидите сообщения от источника schannel.

Следующий блог должен помочь вам понять некоторые сообщения, которые вы видите в своих журналах. http://blogs.msdn.com/b/kaushal/archive/2012/10/06/ssl-tls-alert-protocol-amp-the-alert-codes.aspx

Оценка, которую вы получили, немного беспокоит. Вы бы не включили SSL3, если бы опубликовали сайт непосредственно на сайтах Azure.

Вы можете отключить SSL3, используя руководство здесь http://blogs.msdn.com/b/kaushal/archive/2014/10/22/poodle-vulnerability-padding-oracle-on-downgraded-legacy-encryption.aspx

Если вы сможете переместить сайт с виртуальной машины на сам сайт Azure, это будет лучше. Это избавит вас от необходимости исправления и защиты виртуальных машин, используемых для размещения веб-сайта. Вместо этого вы полагаетесь на Azure PaaS в качестве платформы для размещения веб-сайта. Вы заботитесь о коде веб-сайта, в то время как Azure защищает и поддерживает IIS/ платформу.

Предстоящие изменения в платформе с точки зрения TLS отражены в https://testsslclient.trafficmanager.net/. Вы можете проверить это, чтобы увидеть, какую оценку может получить ваш веб-сайт, если вы будете мигрировать сайт на веб-сайт Azure напрямую.