Подключения Forefront TMG 2010 RDP без нестандартных портов

Из моего прочтения видно, что Forefront TMG не разрешит прохождение RDP-подключений через брандмауэр без настройки нестандартного порта для каждого IP-адреса внутренних серверов и клиентов. Брандмауэр будет прослушивать RDP-трафик только на определенный IP-адрес определенного порта. Это правильно?

Если это так, есть ли у кого-нибудь предложение о том, как легко разрешить внешние подключения по RDP клиентам без использования VPN? Я работаю в академической среде, и почти всем в этой области (администраторам, профессорам и исследователям) необходим удаленный доступ к своим полям. Все наши IP-адреса являются статическими и маршрутизируемыми.

2 ответа

Из моего прочтения видно, что Forefront TMG не разрешит прохождение RDP-подключений через брандмауэр без настройки нестандартного порта для каждого IP-адреса внутренних серверов и клиентов.

Что ж, из моего прочтения вашего вопроса похоже, что вы не знаете, как использовать RDP, по крайней мере, текущую итерацию;) Я с радостью подключаюсь к любому серверу, который мне нужен за моей TMG, без настройки порта на сервер.

TMG поддерживает то, что было стандартным в Windows - сервер шлюза.

Это в значительной степени означает, что ваш клиент удаленного рабочего стола подключается к серверу шлюза (используя HTTP, между прочим), а затем вызовы перенаправляются оттуда на конечный сервер внутри.

Это стандартная настройка в клиенте удаленного рабочего стола, где вы можете ввести адрес хоста шлюза (url), который большинство администраторов не знают из-за того, что не удосужились прочитать документацию.

http://technet.microsoft.com/en-us/library/cc731264%28v=ws.10%29.aspx

объясняет, что такое шлюз служб терминалов и как он работает в целом.

есть некоторые объяснения, как настроить вещи для TMG. Этот создает веб-сайт для подключения.

это довольно легко настроить. И использование HTTP в качестве протокола-носителя для RDP имеет преимущество в том, что он может работать довольно часто, когда обычная переадресация TCP отключена или ограничена правилами брандмауэра;)

говорит о публикации TS Gateways напрямую;)

Это не правильно, нет.

Ну, вот как это настроено по умолчанию, но оно не вырезано в камне или чем-то еще.

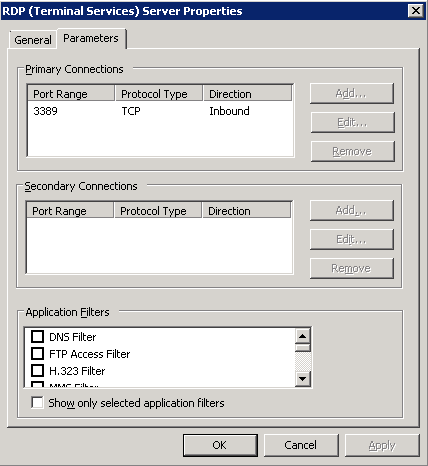

Определение протокола по умолчанию для RDP прослушивает только порт 3389, но его можно изменить. Смотрите скриншот. Просто перейдите к вашему Firewall Policy, затем Toolbox (на правой раме), затем Protocols, Вы можете создать новый протокол для своих пользовательских портов RDP и назначить ему любой диапазон портов, который вы хотите.

Более простое решение (которое, как я вижу, только что опубликовал TomTom) заключается в настройке шлюза TS/RDP, так что вам не нужно беспокоиться о том, чтобы возиться с портами или использовать внешний адрес для всех компьютеров, которые необходимо подключить. к более RDP.

По умолчанию:

Пользовательский диапазон портов, который я настроил с помощью мастера нового протокола: