Предложения по переходу на новую GW/ частную сеть

Я заменяю частную ссылку T1 новым устройством брандмауэра с туннелем ipsec для филиала. Я пытаюсь найти правильный способ перехода людей с нового сайта к новому соединению, чтобы они по умолчанию использовали гораздо более быстрый туннель.

Существующая сеть: 192.168.254.0/24, gw 192.168.254.253 (маршрутизатор Cisco подключен к частному t1)

Тестовая сеть, которую я использовал с туннелем ipsec: 192.168.1.0/24, gw 192.168.1.1 (pfsense fw подключен к общедоступному Интернету), также подключенный к тому же коммутатору, что и старая сеть.

В существующей подсети, вероятно, ~20-30 сетевых устройств, около 5 со статическими IP-адресами. Удаленная конечная точка уже является брандмауэром - я не могу установить избыточные ссылки на существующую подсеть. Другими словами, как только я изменю конфигурацию туннеля, чтобы указать на 192.168.254.0/24, все устройства в существующей подсети перестанут работать, потому что они указывают на неправильный шлюз.

Мне бы хотелось, чтобы у меня была возможность делать это медленно - чтобы я мог перемещаться по нескольким клиентам и проверять стабильность новой ссылки, прежде чем перемещать критически важные службы или менее терпимых пользователей.

Какой правильный способ сделать это? Измените маску сети на всех устройствах на / 16 и обновите шлюз, чтобы он указывал на новое устройство? Может ли это вызвать проблемы? Кроме того, как я должен обращаться с DNS? Поле pfsense не знает о моей среде Active Directory. Но если я изменю DNS для использования локальных серверов, это приведет к огромному замедлению, поскольку DNS-запросы все еще будут маршрутизироваться через частный t1. Мне нужна помощь в разработке плана, который не слишком разрушителен, но действительно позволит мне тщательно проверить стабильность туннеля IPSEC, прежде чем я сделаю окончательный переход.

Версия AD 2008R2, как и серверы. Рабочие станции в основном Windows XP SP3. Я не настроил 192.168.1.0/24 как сайт в сайтах и службах AD.

3 ответа

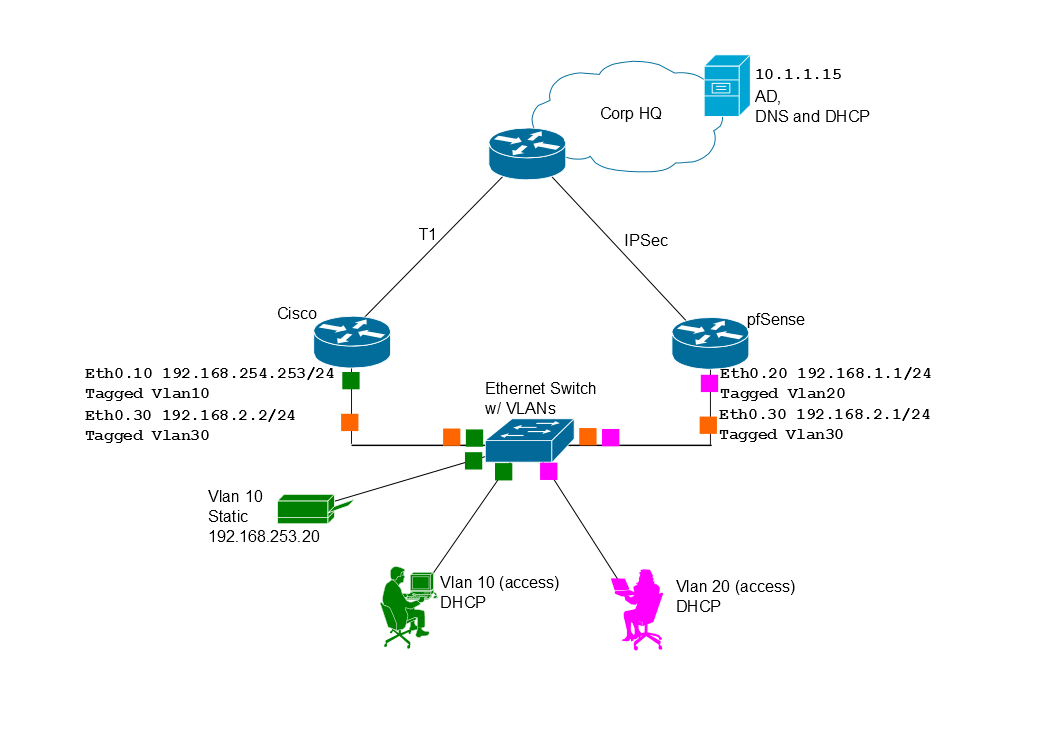

Лучший способ перехода - назначить пользователей различным Vlans с адресацией, управляемой DHCP; Vlans необходимы, потому что вам нужен способ содержать широковещательные рассылки DHCP в пределах границ вашего Cisco / pfSense FW. Если у вас нет трансляций DHCP между этими подсетями, вы получите хаос и непредсказуемое подключение.

Для выполнения этого плана вам понадобится следующее HW, которое не было явно указано в вашем вопросе:

- Переключатель, который поддерживает Vlans

- Центральный DNS / DHCP-сервер

Настройте следующие элементы:

На маршрутизаторе Cisco:

- Предположим, что Eth0 подключен к вашему коммутатору, Cisco должна поддерживать транкинг Vlan

- Интерфейс Eth0.10 - 192.168.254.253/24 (по умолчанию gw для Vlan10)

- Интерфейс Eth0.30 - 192.168.2.2/24 (транзитная подсеть между pfSense / Cisco)

- Маршрут по умолчанию к маршрутизатору HQ

- Переадресация DHCP на 10.1.1.15 по Eth0.10 (

ip helper-address 10.1.1.15) - Маршрут к локальной сети pfSense:

ip route 192.168.1.0 255.255.255.0 192.168.2.1

На pfSense FW

- Предположим, что Eth0 подключен к вашему коммутатору, pfSense поддерживает транкинг Vlan

- Интерфейс Eth0.20 - 192.168.1.1/24 (по умолчанию gw для Vlan20)

- Интерфейс Eth0.30 - 192.168.2.1/24 (транзитная подсеть между pfSense / Cisco)

- Маршрут по умолчанию к маршрутизатору HQ через туннель IPSec

- Конфигурация IPSec

- Переадресация DHCP на 10.1.1.15 по Eth0.20

- Маршрут к Cisco LAN intf через 192.168.2.2

HQ Router (s)

- Маршрут 192.168.254.0/24 через Cisco

- Маршрут 192.168.1.0/24 через туннель pfSense IPSec

- Маршрут 192.168.2.0/24 через Cisco (для устранения неполадок, на всякий случай...)

На сервере HQ AD/DNS/DHCP

- Область DHCP для 192.168.254.0/24

- ГВ: 192.168.254.253

- DNS: 10.1.1.15

- Область DHCP для 192.168.1.0/24

- GW: 192.168.1.1

- DNS: 10.1.1.15

После того, как вы это сделаете, Vlan10 (зеленый) будет тянуть DHCP в 192.168.254.0/24, а Vlan20 (розовый) будет тянуть DHCP в 192.168.1.0/24. Vlan10 и Vlan20 будут использовать 192.168.2.0/24 в качестве транзитной подсети на случай, если Vlan10 и Vlan 20 будут отправлять трафик в пределах этого удаленного офиса (таким образом, предотвращая задержку WAN для локального внутри-виртуального трафика).

Все, что имеет статический адрес, должно использовать DNS, чтобы обеспечить максимально плавную миграцию между Vlan10 и Vlan20.

Если вы хотите перенести людей на соединение pfSense IPSec, просто поместите их в Vlan 20 на коммутаторе Ethernet; если они по какой-либо причине не довольны, вы можете переместить их обратно в T1 WAN, поместив их в Vlan10.

Я бы пошел с Sonassi с точки зрения настройки вторичного диапазона, а затем я бы переместил одного клиента к нему для тестирования. Если вы не можете позволить себе полностью перенастроить хотя бы одного клиента, то добавление статического маршрута и вторичного IP-адреса к клиенту для тестирования через новый шлюз позволит вам оставить его в старой сети и протестировать новый диапазон.

Изменение темы на /16 создаст огромный диапазон вещания и, вероятно, вызовет новые проблемы, которые затруднят диагностику работы вашего нового туннеля.

Это кажется на первый взгляд простым, но есть ли причина, по которой вы не можете добавить некоторые маршруты политики в Cisco для выборочной маршрутизации некоторых IP-адресов через поле pfsense вместо gw по умолчанию?

Или, опять же, возможно, слишком просто, но есть ли какая-то причина, по которой вы не можете просто добавить второй IP-адрес в новом диапазоне, к каким бы ни тестировались машины, с шлюзом с более низкой метрикой? Тогда они могли бы получить доступ к любому предмету одновременно без осложнений?