Арп атака на мою сеть

У нас есть небольшая сеть из примерно 100 ноутбуков / настольных компьютеров и около 20 серверов (звучит излишне, но эти серверы также обслуживают всех наших внешних подрядчиков), и недавно мы заметили, что наш сервер Exchange CAS был взломан. Хакеры установили VPN-сервер и снова использовали нашу сеть. Мы также заметили, что они установили количество вредоносных программ. Мы уже очистили эту машину, но теперь у нас появилась другая проблема с ARP-атакой.

Существует непрерывный последовательный запрос arp ко всем ip-адресам в подсети, и почти каждую минуту наш MAC-адрес межсетевого экрана (шлюза) Juniper заменяется нашим VPN-устройством Juniper, что в результате делает доступ в Интернет для сотрудников недоступным, поскольку окно Barracuda неправильное поле для маршрутизации трафика.

Наконец, в моей сети есть непрерывный запрос / ответ ARP на 0.0.0.0 и не существующий MAC-адрес.

Мы используем маршрутизатор Cisco 2800 для Интернета, и все наши внутренние коммутаторы являются HP Procurve, в то время как в сети работает несколько серверов Windows и Linux. Также все наши серверы Vmware Vsphere виртуализированы.

Я до сих пор достигаю своего предела в определении машин, которые вызывают эту проблему, и любые идеи помощи будут высоко оценены.

----Редактировать---

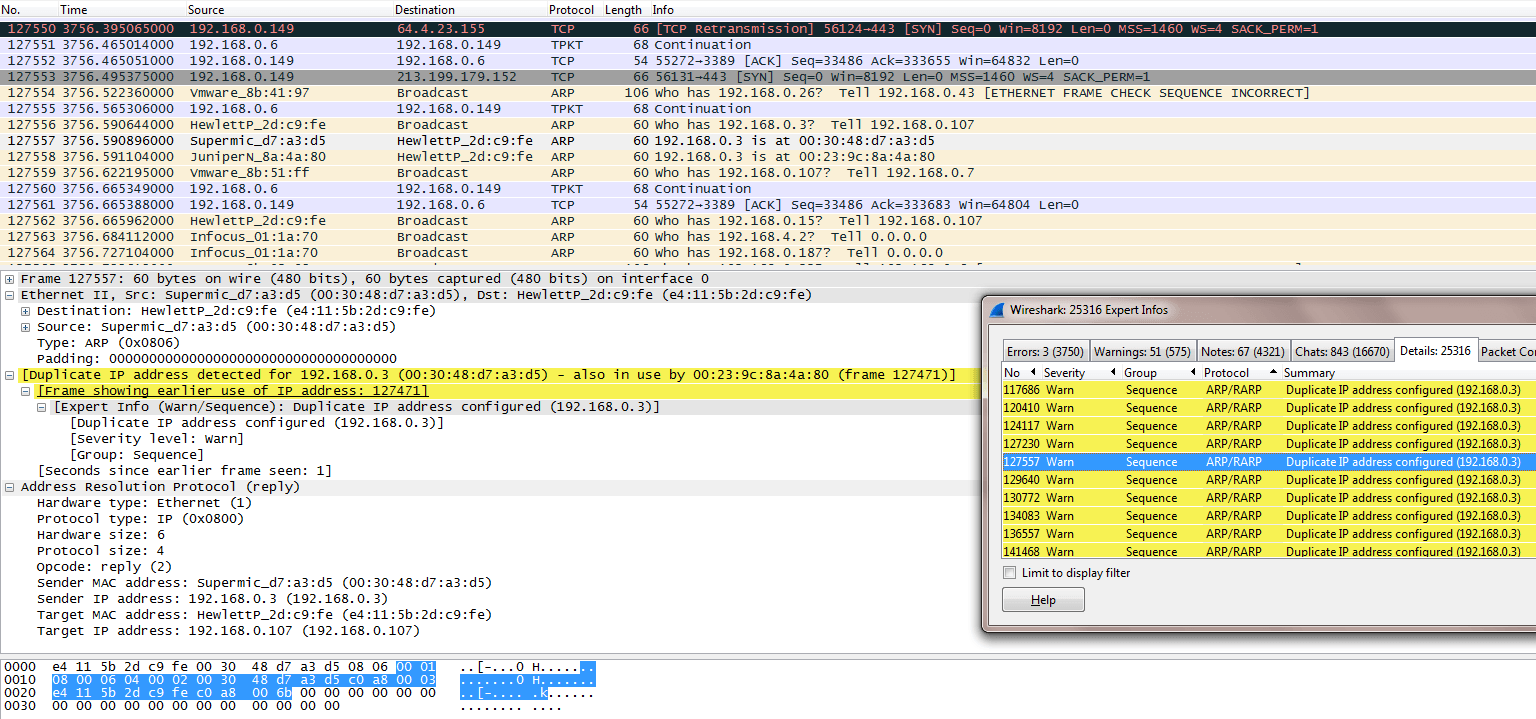

С тех пор я запустил Wireshark в сети, как вы, ребята, предложили, и я заметил странный паттерн. MAC-адрес моего устройства Juniper VPN выделяется моему брандмауэру Juniper, который в результате отключает интернет-соединение, а также Wireshark сообщает, что мой ящик Barracuda является источником, как видно из этого изображения ниже:

2 ответа

Запустите захват пакета.

Посмотрите на запрос ARP в захвате.

Определите исходный MAC-адрес в запросе ARP.

Найдите порт коммутатора, привязанный к этому MAC-адресу в таблице MAC-адресов коммутатора.

Определите устройство, подключенное к этому порту коммутатора.

Осмотрите это устройство.

Учитывая, что на свободе потенциально находится вредоносная программа корневого уровня, возьмите хорошо известный ноутбук (например, загруженный с LiveCD) и подключите его к порту коммутатора. Запустите некоторое программное обеспечение для захвата пакетов. Отсоединяйте кабели (опционально в небольших группах), пока не прекратится интересующий вас трафик. Определите устройства, подключенные к рассматриваемому кабелю. Обратите внимание, что в случае, если это вызвано неправильной конфигурацией, может быть пара устройств, вызывающих проблему, поэтому, если конфигурация на инициирующем устройстве кажется правильной, протестируйте ее изолированно и / или в уменьшенном окружении, чтобы устранить взаимодействие в качестве проблемы.

Правильные (то есть не злонамеренные) ARP-запросы и ответы содержат MAC-адреса, так что вы также можете использовать их, чтобы утвердительно идентифицировать задействованные компьютеры.

И последнее замечание: в зависимости от того, насколько умен ваш коммутатор, вы можете навязать ему конкретный IP-адрес MAC<->, добавив статическую запись ARP, после чего вы по крайней мере сможете отследить эту проблему в некоторых Степень мира.