Каковы риски безопасности при выборе "разрешить локальную активацию проверки безопасности"?

При просмотре событий в Server Manager под Windows Server 2012 R2 у меня появляется много сообщений об ошибках в schannel, в которых говорится: "Неустранимое предупреждение было сгенерировано и отправлено на удаленную конечную точку. Это может привести к разрыву соединения. Протокол TLS определил код фатальной ошибки 10. Состояние ошибки Windows SChannel: 1203." Несколько сайтов предлагают "разрешить локальные исключения проверки безопасности активации" в качестве решения. Хотя это может уменьшить количество сообщений об ошибках в списке событий, меня интересуют практические риски безопасности, возникающие в результате разрешения этих исключений.

1 ответ

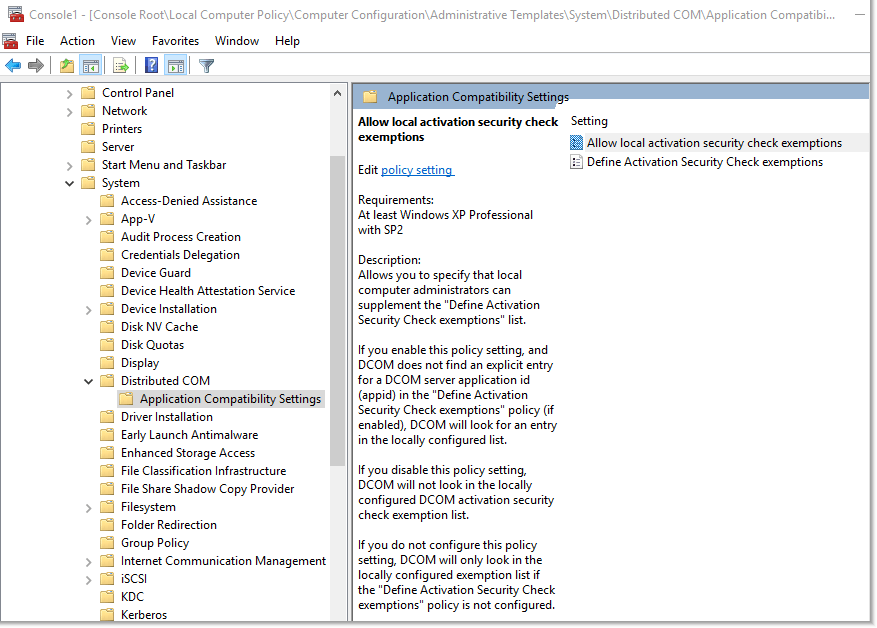

Мой совет: не меняйте политику безопасности по вашей ссылке. Для справки, вот политика и ее описание:

Это возможно, но маловероятно, что настройка безопасности решит проблему. Возможно, это даже не связано вообще. И вообще не рекомендуется менять общесистемную политику безопасности, не зная, решит ли она даже проблему, с которой вы столкнулись.

Ошибка, которую вы видите, из Schannel. Schannel обрабатывает соединения SSL и TLS по сети. Обычно это веб-сайты в Интернете по HTTPS, но многие различные виды услуг используют TLS.

Протокол фатальной ошибки, определенный протоколом TLS, равен 10.

Этот код ошибки определяется RFC как "неожиданное сообщение":

Остальные коды предупреждений TLS можно найти здесь.

Состояние ошибки Windows SChannel - 1203.

Эти коды состояния ошибки являются внутренними и не документированы публично, но я могу вам сказать, что 1203 означает, что при синтаксическом анализе Client Hello произошла ошибка. Это означает, что кто-то отправил вам клиент Hello, а вы не смогли его проанализировать. Данные были искажены в некотором роде.

Если ничего не сломано, рассмотрите возможность отключения регистрации ошибок Schannel:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL" /v "EventLogging" /t REG_DWORD /d 0 /f

Ведение журнала Schannel может быть шумным, и вы можете потратить остаток своей жизни, пытаясь отследить каждый узел в сети, приходящий на вас с несовместимыми комплектами шифров или недействительными сертификатами SSL или отключенными версиями протокола или с нарушенными реализациями SSL и т. Д.

Теперь вернемся к исходному вопросу. Я не говорю, что это невозможно, но мне трудно понять, как эта политика связана с ошибками Schannel. Это кажется неактуальным для меня в это время.

Последствия изменения этой конкретной политики безопасности для безопасности относительно невелики. Это дает локальным администраторам возможность дополнять список тех, кому разрешено активировать приложения DCOM. Поскольку мы говорим о ACL, которым в любом случае разрешено манипулировать только администраторам, я не вижу большого потенциала для повышения привилегий. Может быть, какой-то потенциал для пост-эксплойтного упорства.

(По моему мнению, DCOM, возможно, является худшей идеей, когда-либо задуманной, но это тема для другого дня.)

Приложения DCOM, особенно неправильно настроенные разрешения безопасности на серверах DCOM, являются источником множества загадочных сообщений журнала событий. Но я не рассматриваю их как общий вектор для вредоносных программ или угроз безопасности.

Таким образом, в общем, я не думаю, что это имеет большое значение, если вы включите эту политику, но я также сомневаюсь, что это заставит ошибки Schannel исчезнуть.