Windows 2008 R2 CA и автоматическая регистрация: как избавиться от>100000 выданных сертификатов?

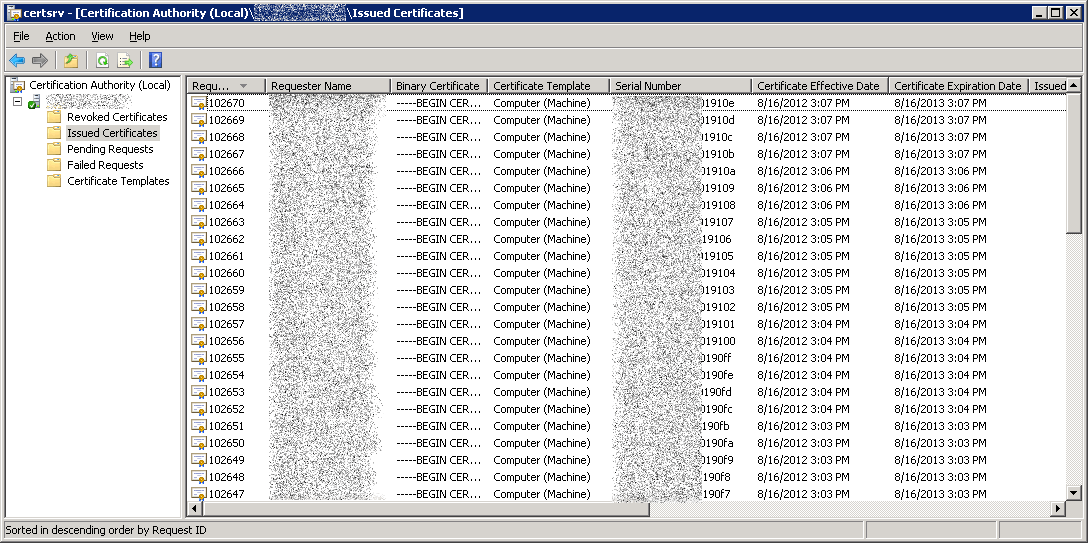

Основная проблема, с которой я сталкиваюсь, заключается в том, что у меня>100000 бесполезных сертификатов компьютеров, загромождающих мой ЦС, и я хотел бы удалить их, не удаляя все сертификаты, не тратя время на запуск сервера и аннулируя некоторые из полезных сертификатов в там.

Это произошло в результате принятия пары значений по умолчанию с нашим корпоративным корневым центром сертификации (2008 R2) и использования GPO автоматически зарегистрировать клиентские машины для сертификатов, чтобы 802.1x аутентификация в нашей корпоративной беспроводной сети.

Оказывается, что по умолчанию Computer (Machine)Certificate Template с радостью разрешит повторную регистрацию машин вместо того, чтобы указывать им использовать уже имеющийся сертификат. Это создает ряд проблем для парня (меня), который надеялся использовать Центр сертификации, как журнал для каждой перезагрузки рабочей станции.

(Полоса прокрутки на боковой стороне лежит, если вы перетащите ее вниз, экран остановится и загрузит следующие несколько десятков сертификатов.)

Кто-нибудь знает, как УДАЛИТЬ100000 или около того, действующие по времени, существующие сертификаты из ЦС Windows Server 2008R2?

Когда я иду, чтобы удалить сертификат сейчас, сейчас, я получаю ошибку, что его нельзя удалить, потому что он все еще действителен. Итак, в идеале, какой-то способ временно обойти эту ошибку, поскольку Марк Хендерсон предоставил способ удаления сертификатов с помощью скрипта после устранения этого препятствия.

(Отзыв их не вариант, так как это просто перемещает их в Revoked Certificates, который мы должны иметь возможность просматривать, и они также не могут быть удалены из отозванной "папки".)

Обновить:

Я попробовал сайт @MarkHenderson со ссылкой, который является многообещающим и предлагает гораздо лучшую управляемость сертификатами, но все еще не совсем там. Проблема в моем случае, кажется, заключается в том, что сертификаты все еще "действительны по времени" (еще не истек), поэтому ЦС не хочет, чтобы они были удалены из существования, и это также относится к отозванным сертификатам, поэтому отзыв их все, а затем их удаление тоже не сработает.

Я также нашел этот технический блог с моим Google-Fu, но, к сожалению, они, похоже, должны были удалить только очень большое количество запросов на сертификаты, а не настоящие сертификаты.

Наконец, на данный момент, время для продвижения CA вперед, чтобы у сертификатов, от которых я хочу избавиться, истек срок действия, и, следовательно, их можно было удалить с помощью инструментов на сайте. Пометить ссылку не очень удобно, так как срок действия действительных сертификатов, которые мы используем, истекает. которые должны быть выданы вручную. Так что это лучший вариант, чем восстановление СА, но не лучший вариант.

3 ответа

Я не пробовал это, но есть поставщик PKI PowerShell от https://pspki.codeplex.com/ который имеет много интересных функций, таких как Revoke-Certificate с последующим Remove-Request:

Удаляет указанную строку запроса сертификата из базы данных центра сертификации (ЦС).

Эта команда может использоваться для уменьшения размера базы данных CA, удаляя ненужные запросы на сертификат. Например, удалить неудавшиеся запросы и неиспользованный просроченный сертификат.

Примечание: после удаления определенной строки вы не сможете получить какие-либо свойства и (при необходимости) отозвать соответствующий сертификат.

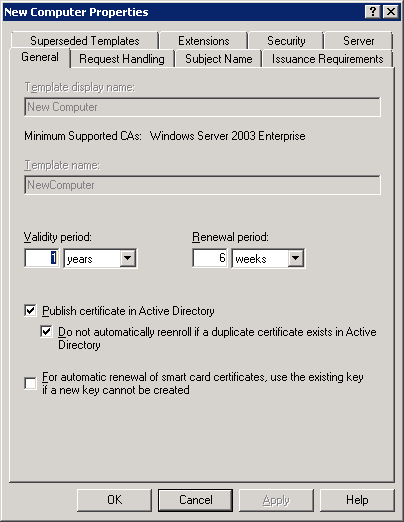

Поскольку на следующий день я не хотел находить еще около 4000 выпущенных сертификатов, я остановил выдачу бессмысленных сертификатов, удалив "Компьютер" "Шаблон сертификата" по умолчанию и добавив его дубликат, для которого установлено значение Publish certificate in Active Directoryа также Do not automatically reenroll if a duplicate certificate exists in Active Directory,

Все еще оставляет меня с проблемой того, как избавиться от тех, кто уже там, но это только начало.

Моя интуиция говорит, что протрите его и начните все заново, и вы будете счастливы позже, но если вы уже изменили его, чтобы хранить сертификаты в AD (что идеально), и вы протрите и начнете сначала, у вас все еще будет тонна из поддельных сертификатов они будут просто в AD, подключенном ко всем учетным записям компьютера, а не в вашем ЦС. Так что это беспорядок в любом случае на самом деле.

Жесткий призыв. Вы можете отозвать, как вы сказали, но я не верю, что вы можете полностью избавиться от них из CA mmc.

Если вы начинаете все сначала, следуйте инструкциям здесь, чтобы сделать это как можно более чисто