SonicWALL HA w/ Dual WAN HSRP от двух резервированных коммутаторов

Мы добавляем два брандмауэра SonicWALL NSA 2600 в нашу текущую настройку. В настоящее время мы получаем два WAN-соединения от двух отдельных маршрутизаторов Cisco, работающих в одной внешней подсети с HSRP. Прямо сейчас мы запускаем эти два соединения в два коммутатора Cisco, и все наши компьютеры затем подключаются к обоим коммутаторам с объединением сетевых карт.

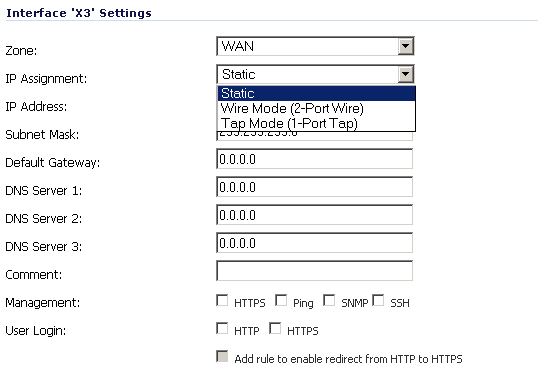

В новой настройке мы хотели бы создать 3-портовую VLAN на каждом коммутаторе, один порт для подключения к глобальной сети из Интернета и два порта для каждого NSA 2600. У меня есть настройка порта WAN от одного коммутатора к каждому SonicWALL в режиме HA. Если я добавлю подключения второго коммутатора к X2, я не могу понять, как подключить мост в разделе "Сеть". Если я выберу зону WAN, я получу Статический, Проводной режим и Режим касания. Статика не имеет особого смысла, так как мне нужно выбрать новый IP-адрес. Проводной режим позволяет мне выбирать только неиспользуемые интерфейсы (X4 и X5), а Tap Mode выглядит совершенно бесполезным.

У кого-нибудь есть какие-либо советы о том, как заставить это работать или где узнать больше о том, как заставить это работать?

В случае, если диаграмма может помочь кому-то понять, что я пытаюсь сделать:

Вот как это выглядело до брандмауэра:

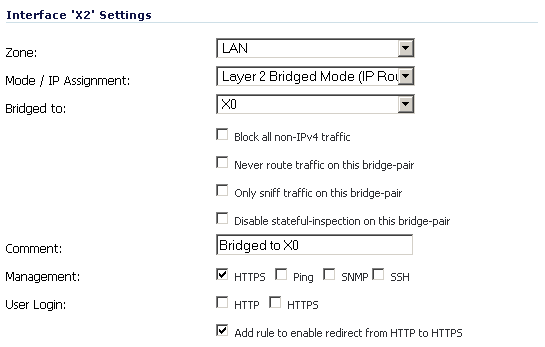

Вот фотографии того, что я вижу на своей локальной сети:

Ничего подобного не существует на стороне WAN:

2 ответа

На основании информации, которую я нашел, и при тестировании конфигураций на NSA 2600, чтобы использовать несколько WAN-соединений в одной подсети, потребуется промежуточное устройство, такое как балансировщик нагрузки. Балансировщик нагрузки предоставит одну ссылку на каждый Sonicwall, чтобы можно было настроить один интерфейс, и балансировщик нагрузки будет обрабатывать аварийное переключение, если один из маршрутизаторов Cisco выйдет из строя. Настройка будет выглядеть следующим образом:

Другим, гораздо более сложным вариантом будет тестирование создания пользовательской зоны на Sonicwall и изменение маршрутов для использования этой зоны в качестве глобальной сети. Недостатком, помимо очевидных временных затрат на настройку маршрутов, является то, что этот параметр не позволит Failover & LB использовать эту зону. Я бы порекомендовал посмотреть на устройство балансировки нагрузки или аналогичный посредник между Ciscos и Sonicwall.

В текущих прошивках вы можете выбрать интерфейс x1 -> goto advanced и выбрать X2 в качестве резервного порта для X1. это может быть то, что вам нужно?