Cisco Catalyst "Трафик Spanning" не работает, несколько методов пытались, не уверен, что попробовать дальше

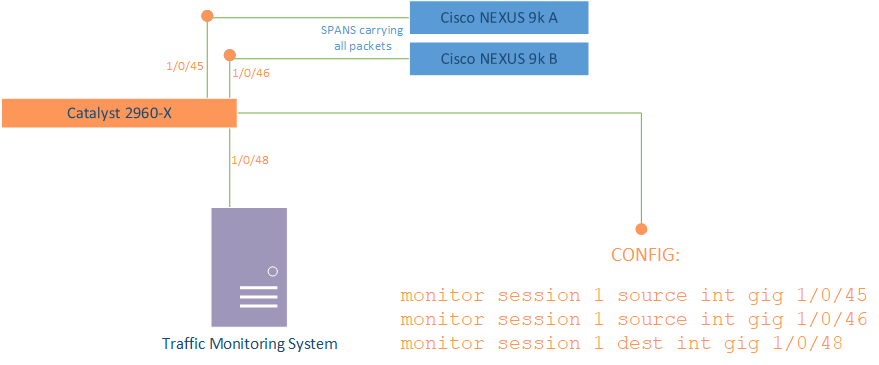

Таким образом, у нас есть странная настройка здесь. Там, где я работаю, у нас есть два коммутатора Nexus 9k, на которых запущена наша базовая сеть - A и B, названные соответственно, и у них есть промежуточные порты, которые отправляют трафик на Catalyst 2960-X, который, в свою очередь, ретранслирует другую систему для мониторинга трафика (которая имеет только одну NIC к сожалению)

Первоначально мы использовали промежуточную VLAN в коммутаторе Catalyst VLAN 1000, чтобы попытаться передать трафик таким образом, чтобы он был должным образом обнаружен и передан в систему мониторинга трафика, чтобы все порты 46, 46 и 47 имели:

switchport mode access

switchport access vlan 1000

... и это работало. Однако после перехода в новый центр обработки данных с сохранением идентичных соединений портов это больше не работает.

Мы также попытались сделать это как локальный порт SPAN Catalyst, как показано на этой диаграмме, после отмены настройки режимов доступа к порту коммутатора для перехода к простому поведению SPAN:

Кажется, что ни метод VLAN / порт доступа, ни методы SPAN не работают для передачи трафика в систему мониторинга. Статистика интерфейса от show int gig 1/0/45 или же show int gig 1/0/46 на Catalyst показывают увеличение трафика и количество полученных пакетов как постоянно увеличивающихся со счетчиками пакетов. Но это больше не ретранслирует трафик через SPAN в Cataylst на порт 48 - его счетчики показывают нулевую активность пакетов, и система мониторинга трафика в нисходящем направлении не видит трафика, проходящего через это.

Кто-нибудь имеет представление о том, как мы можем сделать эту работу снова? Система мониторинга трафика - это специальное устройство, которое имеет только один порт восходящей линии связи, поэтому мы не можем добавить дополнительный NIC в уравнение для прокачки трафика непосредственно на монитор трафика от каждого коммутатора через отдельные NIC, к сожалению...

Конфигурация Catalyst span:

monitor session 1 source int gig 1/0/45 both

monitor session 1 source int gig 1/0/46 both

monitor session 1 dest int gig 1/0/48

Конфигурация локального диапазона Nexus (идентична для обоих, обратите внимание, что это не настройка RSPAN):

monitor session 1

source vlan 20-21,121,150,160,270,300,400,500 both

destination interface Ethernet1/15

no shut

Обратите внимание, что мы можем подтвердить, основываясь на скоростях приема на портах Catalyst 45 и 46, что трафик идет от NEXUS и достигает портов 45 и 46 на Catalyst, он просто не пропускает трафик вдоль порта 48 на Catalyst из этих двух портов.

Также обратите внимание, что VLAN 1000 не существует где-либо еще в сети, и на данный момент не находится в игре; access Конфигурации switchport были удалены при попытке использовать стандартный SPAN, хотя ни один механизм не работает. (VLAN 1000 использовалась как прямая VLAN только для коммутатора, чтобы попытаться обмануть систему для передачи пакетов без тегов из Nexuses в порт, где была установлена система мониторинга)

Запрошенный вывод show monitor session 1 detail на катализаторе:

#show monitor session 1 detail

Session 1

---------

Type : Local Session

Description : -

Source Ports :

RX Only : None

TX Only : None

Both : Gi1/0/45-46

Source VLANs :

RX Only : None

TX Only : None

Both : None

Source RSPAN VLAN : None

Destination Ports : Gi1/0/48

Encapsulation : Native

Ingress : Disabled

Filter VLANs : None

Dest RSPAN VLAN : None

Catalyst 2960-X в настоящее время работает конфигурации show run (частично продезинфицировать, чтобы скрыть конфиденциальную информацию):

Current configuration : 8036 bytes

!

! Last configuration change at 17:13:19 UTC Thu Apr 4 2019 by admin

! NVRAM config last updated at 16:20:59 UTC Mon Apr 1 2019 by admin

!

version 15.2

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

service password-encryption

!

hostname catalyst

!

boot-start-marker

boot-end-marker

!

!

[username data snipped]

aaa new-model

!

!

aaa authentication login default local

aaa authentication enable default none

aaa authorization commands 15 default local

!

!

!

!

!

!

aaa session-id common

switch 1 provision ws-c2960x-48fps-l

!

!

!

!

!

!

!

!

!

crypto pki trustpoint TP-self-signed-2307906176

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-2307906176

revocation-check none

rsakeypair TP-self-signed-2307906176

!

!

crypto pki certificate chain TP-self-signed-2307906176

certificate self-signed 01

[SNIP]

quit

spanning-tree mode pvst

spanning-tree extend system-id

!

!

!

!

vlan internal allocation policy ascending

!

!

!

!

!

!

!

!

!

!

!

interface FastEthernet0

no ip address

!

interface GigabitEthernet1/0/1

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/2

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/3

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/4

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/5

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/6

description exagrid mgmt

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/7

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/8

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/9

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/10

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/11

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/12

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/13

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/14

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/15

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/16

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/17

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/18

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/19

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/20

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/21

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/22

description WAN Switch

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/23

description Core 9K A

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/24

description Core 9K B

switchport access vlan 255

switchport mode access

!

interface GigabitEthernet1/0/25

description UPLINK TO MGT NETWORK

switchport trunk allowed vlan 255

switchport mode trunk

!

interface GigabitEthernet1/0/26

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/27

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/28

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/29

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/30

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/31

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/32

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/33

description esx500 console

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/34

description esx501 Console

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/35

description esx502 Console

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/36

description esx503 Console

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/37

description esx504 Console

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/38

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/39

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/40

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/41

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/42

switchport access vlan 255

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet1/0/43

!

interface GigabitEthernet1/0/44

!

interface GigabitEthernet1/0/45

description Core A Monitor Port

!

interface GigabitEthernet1/0/46

description Core B Monitor Port

!

interface GigabitEthernet1/0/47

!

interface GigabitEthernet1/0/48

description Monitor Ports to Monitoring System

!

interface GigabitEthernet1/0/49

!

interface GigabitEthernet1/0/50

!

interface GigabitEthernet1/0/51

!

interface GigabitEthernet1/0/52

!

interface Vlan1

no ip address

!

interface Vlan255

ip address 10.1.255.21 255.255.255.0

!

interface Vlan1000

description SPAN collection

no ip address

!

ip http server

ip http secure-server

!

!

!

!

!

!

!

line con 0

line vty 0 4

timeout login response 300

transport input telnet ssh

line vty 5 15

timeout login response 300

transport input telnet ssh

!

!

monitor session 1 source interface Gi1/0/45 - 46

monitor session 1 destination interface Gi1/0/48

end

1 ответ

Судя по комментариям, кажется, что вы не создали VLAN в базе данных VLAN на коммутаторе.

Не создавать VLAN с глобальным vlan Команда для автономного коммутатора является распространенным источником проблем. На коммутаторах, использующих соединительные линии, обычно включен VTP, а база данных VLAN будет заполняться VTP. При использовании автономных коммутаторов и коммутаторов в прозрачном режиме VTP необходимо убедиться, что созданы VLAN, используемые на коммутаторе.

Кажется, это решило вашу проблему.