Как проверить, что образ IaaS не был скомпрометирован

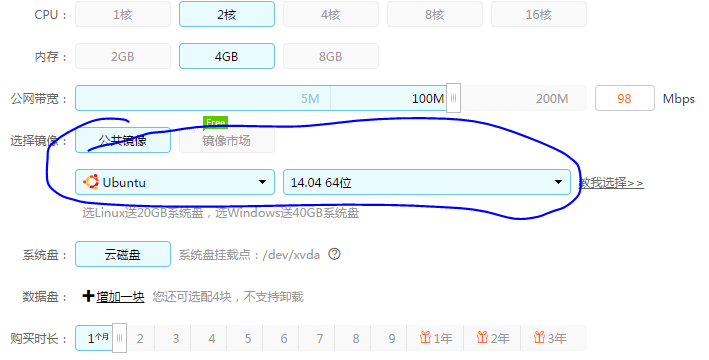

Мы развертываем в китайском датацентре, нам потребовалось некоторое время, чтобы одобрить наш аккаунт в Aliyun (что-то вроде Amazon AWS).

Мы защищаем всю передачу данных, но что гарантирует, что сама ОС не была скомпрометирована? Как мне проверить, что наша Ubuntu имеет те же ядра и библиотеки, выпущенные официальной Ubuntu. Есть ли какая-то sfc /scannow команда для Linux?

Принимая к сведению, что китайцы используют собственные зеркала Ubuntu, и все HTTP-сообщения проходят через правительственные учреждения (данные изменяются, заменяются и подвергаются цензуре). Правительство также проводит глубокую проверку пакетов, чтобы заблокировать VPN-соединение. Наш сервер находится в Пекине.

1 ответ

Не существует полностью безопасного способа обеспечить чистоту сервера. Но есть несколько подходов, которые вы можете предпринять, чтобы уменьшить риск.

Вы можете переустановить сервер. Если вы знаете, что делаете, то возможна удаленная переустановка сервера. Компромисс, который переживает переустановку, гораздо труднее осуществить, чем простая установка в основном невидимого руткита. Поэтому, если вы выполните такую переустановку, ваши шансы улучшатся.

Очевидно, что переустановка должна быть выполнена с использованием чистых установочных носителей. Я бы использовал scp для копирования изображения на сервер. Если вы не можете подключиться к серверу с помощью ssh, вам будет трудно.

Сравните ключ хоста ssh на сервере с открытым ключом, который вы видите для сервера. Некоторые классы систематических митм атак могут быть выявлены таким образом.

Замените ключ хоста ssh тем, который вы сгенерировали (в случае, если у кого-то еще есть копия того, который был на сервере, когда вы его получили).

Используйте основанные на ключе логины. Если секретный ключ был утерян, или если вы получили неправильный открытый ключ в ваших известных хостах, то возможны митм-атаки. Но некоторые из митмакетических атак, которые стали бы возможными благодаря этому, работают только против логинов на основе пароля, а не против логинов на основе ключей.

Если на сервере установлено какое-либо доверенное компьютерное оборудование, вы можете использовать его для проверки целостности установленной ОС. Но это, конечно, не может дать вам полную защиту от сценариев, когда само оборудование подвергается риску.

Следует обратить внимание на возможность того, что кто-то еще имеет консольный доступ к серверу, а также на наличие ошибок в некоторых путях обмена данными внутри сервера (например, на устройстве, которое пассивно отслеживает обмен данными SATA и может активно вводить данные. во время загрузки было бы выполнимо для хорошо финансируемого противника, и было бы практически невозможно проверить удаленно.)

Также обратите внимание, что если вы работаете на виртуальном сервере, то у хост-сервера есть полный доступ к вашему хранилищу и памяти. Вы ничего не можете сделать для защиты своего виртуального сервера, если физический сервер, на котором он размещен, был взломан.

Храните самые важные части ваших данных вдали от серверов, которым вы не доверяете. Это может означать, что для выполнения определенных задач вы должны зависеть от серверов, которые вы используете в других местах. Например, для проверки пароля вы, вероятно, можете смириться с замедлением, которое может быть вызвано тем, что сервер сам не увидит пароли и вместо этого отложит проверку до сервера в надежном расположении.