Фишинговый сайт использует поддомен, который я никогда не регистрировал

Недавно я получил следующее сообщение от Инструментов Google для веб-мастеров:

Уважаемый владелец сайта или веб-мастер http://gotgenes.com/,

[...]

Ниже приведен один или несколько примеров URL на вашем сайте, которые могут быть частью фишинг-атаки:

http://repair.gotgenes.com/~elmsa/.your-account.php

[...]

Чего я не понимаю, так это того, что у меня никогда не было поддомена repair.gotgenes.com, но посещение его в веб-браузере дает фактический My DNS - FreeDNS, в котором не указан поддомен восстановления. Мое доменное имя зарегистрировано в GoDaddy, и для серверов имен правильно установлены NS1.AFRAID.ORG, NS2.AFRAID.ORG, NS3.AFRAID.ORG и NS4.AFRAID.ORG.

У меня есть следующие вопросы:

- Где на самом деле зарегистрировано repair.gotgenes.com?

- Как это было зарегистрировано?

- Какое действие я могу предпринять, чтобы удалить его из DNS?

- Как я могу предотвратить это в будущем?

Это довольно сбивает с толку; Я чувствую, что мой домен был захвачен. Любая помощь приветствуется.

6 ответов

Вздох. У меня было несколько клиентов, попавших в ловушку этого, используя fear.org в качестве поставщика DNS. Поскольку они бесплатны, они позволяют любому, кто хочет создавать субдомены вне вашего основного домена, если вы специально не запретите это.

Вы можете увидеть здесь: https://freedns.afraid.org/domain/registry/?sort=5&q=gotgenes&submit=SEARCH что кто-то создал 79 поддоменов из вашего основного домена.

Никогда. Когда-либо. Когда-либо. Когда-либо. используйте fear.org для сайта, который вам небезразличен.

Если вы хотите, чтобы домен использовался только для вас, вам необходимо настроить его следующим образом: http://freedns.afraid.org/queue/explanation.php

FreeDNS - это, как уже упоминалось, прежде всего, сервис для регистрации имени хоста в одном из большого количества доступных доменов; добавляя домен в FreeDNS, вы по умолчанию добавляете к набору доменов, доступных любому пользователю.

com. 172800 IN NS e.gtld-servers.net.

com. 172800 IN NS l.gtld-servers.net.

com. 172800 IN NS c.gtld-servers.net.

com. 172800 IN NS a.gtld-servers.net.

com. 172800 IN NS i.gtld-servers.net.

com. 172800 IN NS m.gtld-servers.net.

com. 172800 IN NS b.gtld-servers.net.

com. 172800 IN NS f.gtld-servers.net.

com. 172800 IN NS j.gtld-servers.net.

com. 172800 IN NS d.gtld-servers.net.

com. 172800 IN NS g.gtld-servers.net.

com. 172800 IN NS h.gtld-servers.net.

com. 172800 IN NS k.gtld-servers.net.

;; Received 509 bytes from 192.36.148.17#53(192.36.148.17) in 551 ms

gotgenes.com. 172800 IN NS ns1.afraid.org.

gotgenes.com. 172800 IN NS ns2.afraid.org.

gotgenes.com. 172800 IN NS ns3.afraid.org.

gotgenes.com. 172800 IN NS ns4.afraid.org.

;; Received 119 bytes from 2001:503:a83e::2:30#53(2001:503:a83e::2:30) in 395 ms

repair.gotgenes.com. 3600 IN A 209.217.234.183

gotgenes.com. 3600 IN NS ns4.afraid.org.

gotgenes.com. 3600 IN NS ns1.afraid.org.

gotgenes.com. 3600 IN NS ns3.afraid.org.

gotgenes.com. 3600 IN NS ns2.afraid.org.

;; Received 227 bytes from 174.37.196.55#53(174.37.196.55) in 111 ms

Я получаю ответ от nsX.afraid.org - тех же серверов имен, которые перечислены для вашего домена.

Так что я бы сказал, что либо

- Ваш DNS-аккаунт был взломан

- Вы создали запись, которую вы не помните

- Сотрудник с вашим DNS-хостом поврежден

- Ваш DNS-хост взломан и записи создаются без возможности их просмотра.

По умолчанию ваш домен настроен для совместного использования. Таким образом, любой может добавить поддомен вашего домена. Вы можете изменить его на панели доменов и нажать на значение рядом с "Shared:", и это должно изменить его с Public > Private. Если это не так, то, вероятно, взломали или что-то.

Кто-то взломал ваш сервер имен. Узнайте, кто является вашим сервером имен для домена. Сервер имен определяется в вашей учетной записи у регистратора.

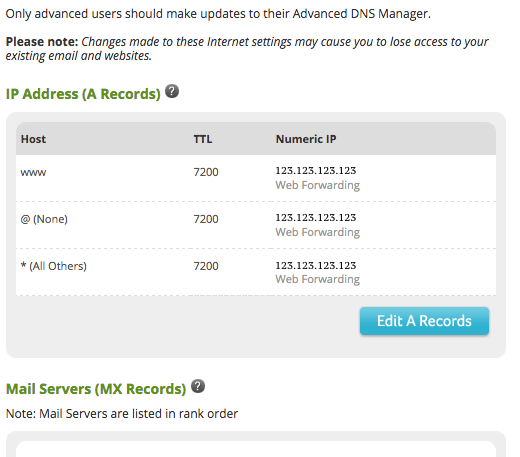

Я добавляю здесь нюанс к уже предоставленным ответам. Большинство людей указали на возможную проблему DNS. Это верный момент. Еще одна возможность - это то, что называется субдоменами Wildcard (или Catch-all). Вы можете установить его как часть ваших расширенных правок записи DNS, как на прикрепленном рисунке.

Пример деталей о поддоменных подстановочных символах: страница поддержки namecheap dot com по теме.

Обратите внимание, что сам по себе субдомен подстановочных знаков неплох, но когда вы начинаете думать о подделке адресов электронной почты и поддельных веб-сайтов, это может быть довольно серьезно.